วิธีที่แฮกเกอร์สามารถหลีกเลี่ยงการตรวจสอบสิทธิ์แบบสองปัจจัย

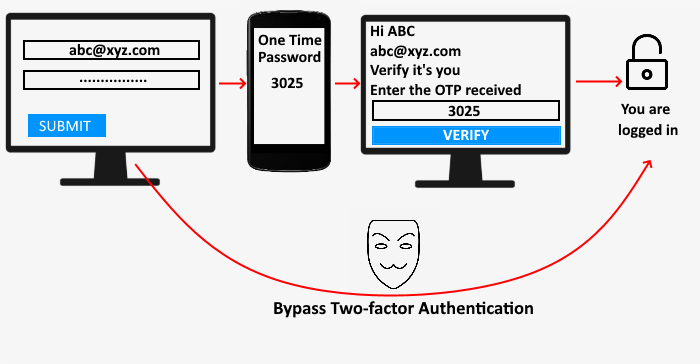

คุณอาจคิดว่าการเปิดใช้งานการรับรองความถูกต้องด้วยสองปัจจัยในบัญชีของคุณทำให้ปลอดภัย 100% การรับรองความถูกต้องด้วยสองปัจจัย(Two-factor authentication)เป็นหนึ่งในวิธีที่ดีที่สุดในการปกป้องบัญชีของคุณ แต่คุณอาจแปลกใจที่ทราบว่าบัญชีของคุณอาจถูกจี้แม้จะเปิดใช้งานการตรวจสอบสิทธิ์แบบสองปัจจัย ในบทความนี้ เราจะบอกคุณถึงวิธีต่างๆ ที่ผู้โจมตีสามารถเลี่ยงการตรวจสอบสิทธิ์แบบสองปัจจัยได้

การ รับรองความถูกต้อง(Authentication)ด้วยสองปัจจัย(2FA) คืออะไร

ก่อนที่เราจะเริ่มต้นเรามาดูกันว่า 2FA คืออะไร คุณรู้ว่าคุณต้องป้อนรหัสผ่านเพื่อเข้าสู่บัญชีของคุณ หากไม่มีรหัสผ่านที่ถูกต้อง คุณจะไม่สามารถเข้าสู่ระบบได้ 2FA เป็นกระบวนการในการเพิ่มชั้นความปลอดภัยพิเศษให้กับบัญชีของคุณ หลังจากเปิดใช้งาน คุณจะไม่สามารถลงชื่อเข้าใช้บัญชีของคุณโดยป้อนรหัสผ่านเท่านั้น คุณต้องทำขั้นตอนความปลอดภัยให้เสร็จสิ้นอีกหนึ่งขั้นตอน ซึ่งหมายความว่าใน 2FA เว็บไซต์จะตรวจสอบผู้ใช้ในสองขั้นตอน

อ่าน(Read) : วิธีเปิดใช้งานการยืนยันแบบ 2 ขั้นตอนในบัญชี(How to Enable 2-step Verification in Microsoft Account) Microsoft

2FA ทำงานอย่างไร?

มาทำความเข้าใจหลักการทำงานของการรับรองความถูกต้องด้วยสองปัจจัยกัน 2FA กำหนดให้คุณต้องยืนยันตัวเองสองครั้ง เมื่อคุณป้อนชื่อผู้ใช้และรหัสผ่าน คุณจะถูกเปลี่ยนเส้นทางไปยังหน้าอื่น ซึ่งคุณต้องแสดงหลักฐานที่สองว่าคุณเป็นบุคคลจริงที่พยายามเข้าสู่ระบบ เว็บไซต์สามารถใช้วิธีการตรวจสอบใดๆ ต่อไปนี้:

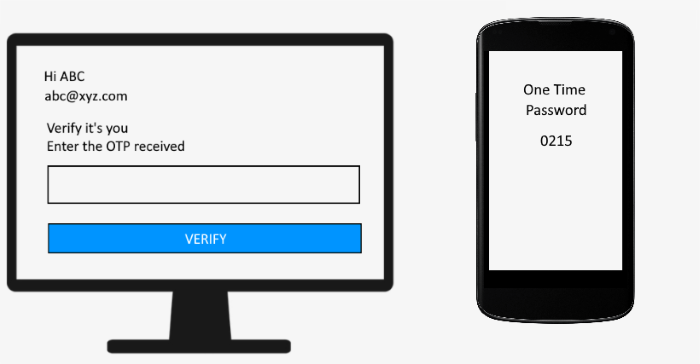

OTP (รหัสผ่านครั้งเดียว)

หลังจากป้อนรหัสผ่าน เว็บไซต์จะแจ้งให้คุณตรวจสอบตัวเองโดยป้อนรหัส OTP(OTP) ที่ ส่งมาจากหมายเลขโทรศัพท์มือถือที่ลงทะเบียนไว้ หลังจากป้อนOTP ที่ถูกต้อง แล้ว คุณสามารถเข้าสู่ระบบบัญชีของคุณได้

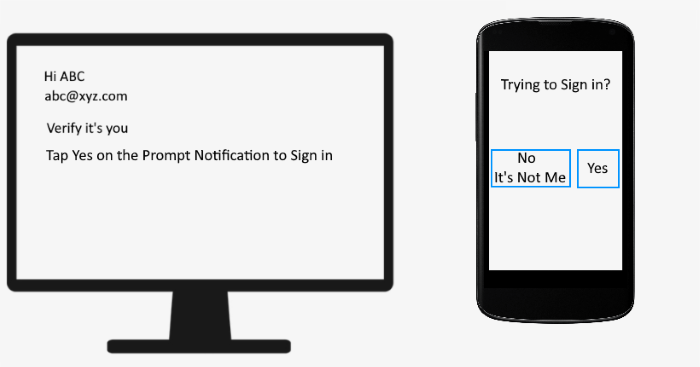

แจ้งเตือนทันที

การแจ้งเตือนจะปรากฏขึ้นบนสมาร์ทโฟนของคุณหากเชื่อมต่อกับอินเทอร์เน็ต คุณต้องยืนยันตัวเองโดยแตะที่ปุ่ม " ใช่(Yes) " หลังจากนั้น คุณจะเข้าสู่บัญชีของคุณบนพีซี

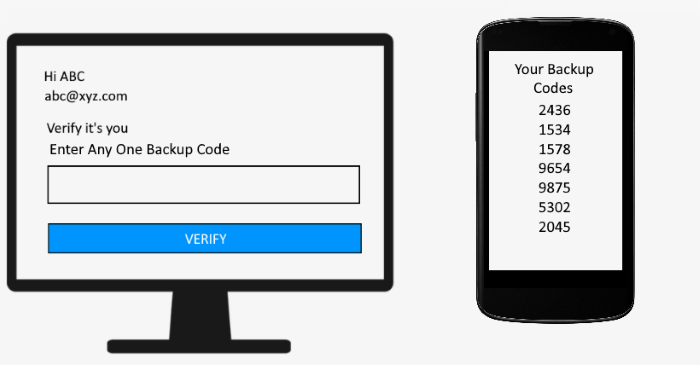

รหัสสำรอง

รหัส สำรอง(Backup)มีประโยชน์เมื่อวิธีการยืนยันสองวิธีข้างต้นใช้ไม่ได้ผล คุณสามารถลงชื่อเข้าใช้บัญชีของคุณโดยป้อนรหัสสำรองใดรหัสหนึ่งที่คุณดาวน์โหลดจากบัญชีของคุณ

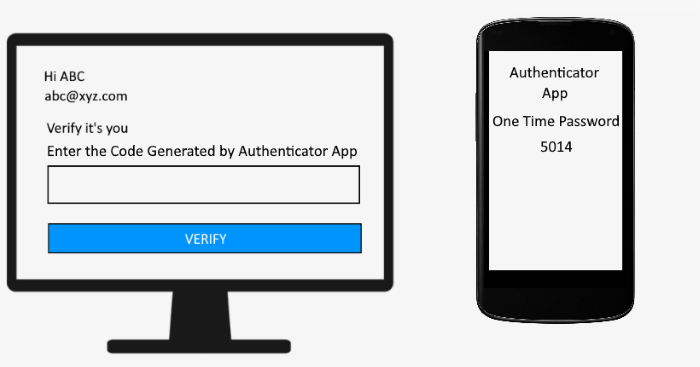

แอปรับรองความถูกต้อง

ในวิธีนี้ คุณต้องเชื่อมต่อบัญชีของคุณกับแอปรับรองความถูกต้อง เมื่อใดก็ตามที่คุณต้องการลงชื่อเข้าใช้บัญชีของคุณ คุณต้องป้อนรหัสที่แสดงบนแอปตรวจสอบความถูกต้องที่ติดตั้งในสมาร์ทโฟนของคุณ

มีหลายวิธีในการยืนยันที่เว็บไซต์สามารถใช้ได้

อ่าน(Read) : วิธีเพิ่มการยืนยันสองขั้นตอนในบัญชี Google ของ(How To Add Two-step Verification To Your Google Account)คุณ

วิธีที่แฮกเกอร์สามารถหลีกเลี่ยงการตรวจสอบสิทธิ์แบบสองปัจจัย(Two-factor Authentication)

ไม่ต้องสงสัย 2FA ทำให้บัญชีของคุณปลอดภัยยิ่งขึ้น แต่ยังมีหลายวิธีที่แฮ็กเกอร์สามารถเลี่ยงผ่านชั้นความปลอดภัยนี้ได้

1] การ ขโมยคุกกี้(Cookie Stealing)หรือการจี้เซสชัน(Session Hijacking)

การ ขโมยคุกกี้หรือการจี้เซสชัน(Cookie stealing or session hijacking)เป็นวิธีการขโมยคุกกี้เซสชันของผู้ใช้ เมื่อแฮ็กเกอร์ขโมยเซสชันคุกกี้ได้สำเร็จ เขาสามารถเลี่ยงการตรวจสอบสิทธิ์แบบสองปัจจัยได้อย่างง่ายดาย ผู้โจมตีรู้วิธีการจี้แจ็กหลายวิธี เช่น การตรึงเซสชัน การดมกลิ่นเซสชัน การเขียนสคริปต์ข้ามไซต์ การโจมตีของมัลแวร์ ฯลฯEvilginxเป็นหนึ่งในเฟรมเวิร์กยอดนิยมที่แฮ็กเกอร์ใช้ในการโจมตีแบบคนกลาง ในวิธีนี้ แฮ็กเกอร์จะส่งลิงก์ฟิชชิ่งไปยังผู้ใช้ที่นำเขาไปยังหน้าเข้าสู่ระบบพร็อกซี เมื่อผู้ใช้ลงชื่อเข้าใช้บัญชีของเขาโดยใช้ 2FA Evilginx จะเก็บ ข้อมูลรับรองการเข้าสู่ระบบพร้อมกับรหัสการตรวจสอบสิทธิ์ ตั้งแต่OTPหมดอายุหลังจากใช้งานและยังใช้ได้ในกรอบเวลาที่กำหนด จึงไม่มีประโยชน์อะไรในการบันทึกรหัสยืนยันตัวตน แต่แฮ็กเกอร์มีคุกกี้เซสชันของผู้ใช้ ซึ่งเขาสามารถใช้ลงชื่อเข้าใช้บัญชีของตนและข้ามการตรวจสอบสิทธิ์แบบสองปัจจัยได้

2] การสร้างโค้ดซ้ำ

หากคุณเคยใช้ แอป Google Authenticatorคุณจะรู้ว่าแอปสร้างรหัสใหม่หลังจากช่วงเวลาหนึ่ง Google Authenticatorและแอปตรวจสอบความถูกต้องอื่นๆ ทำงานบนอัลกอริทึมเฉพาะ ตัวสร้างโค้ด แบบสุ่ม(Random)มักจะเริ่มต้นด้วยค่าเมล็ดเพื่อสร้างตัวเลขแรก อัลกอริทึมจะใช้ค่าแรกนี้เพื่อสร้างค่ารหัสที่เหลือ หากแฮ็กเกอร์สามารถเข้าใจอัลกอริธึมนี้ เขาสามารถสร้างรหัสที่ซ้ำกันและลงชื่อเข้าใช้บัญชีของผู้ใช้ได้อย่างง่ายดาย

3] พลังเดรัจฉาน

Brute Forceเป็นเทคนิคในการสร้างรหัสผ่านที่เป็นไปได้ทั้งหมด เวลาในการถอดรหัสรหัสผ่านโดยใช้กำลังเดรัจฉานขึ้นอยู่กับความยาวของรหัสผ่าน ยิ่งรหัสผ่านยาวเท่าไหร่ก็ยิ่งใช้เวลาในการถอดรหัสมากขึ้นเท่านั้น โดยทั่วไป รหัสตรวจสอบสิทธิ์จะมีความยาวตั้งแต่ 4 ถึง 6 หลัก แฮกเกอร์สามารถลองใช้กำลังดุร้ายเพื่อเลี่ยง 2FA ได้ แต่วันนี้ อัตราความสำเร็จของการโจมตีด้วยกำลังเดรัจฉานมีน้อยลง เนื่องจากรหัสการตรวจสอบความถูกต้องยังคงใช้ได้ในช่วงเวลาสั้นๆ เท่านั้น

4] วิศวกรรมสังคม

วิศวกรรมสังคมเป็นเทคนิคที่ผู้โจมตีพยายามหลอกล่อจิตใจของผู้ใช้และบังคับให้เขาป้อนข้อมูลรับรองการเข้าสู่ระบบในหน้าเข้าสู่ระบบปลอม ไม่ว่าผู้โจมตีจะทราบชื่อผู้ใช้และรหัสผ่านของคุณหรือไม่ก็ตาม เขาสามารถเลี่ยงการตรวจสอบสิทธิ์แบบสองปัจจัยได้ ยังไง? มาดูกัน:

ลองพิจารณากรณีแรกที่ผู้โจมตีทราบชื่อผู้ใช้และรหัสผ่านของคุณ เขาไม่สามารถลงชื่อเข้าใช้บัญชีของคุณได้เนื่องจากคุณเปิดใช้งาน 2FA ในการรับรหัส เขาสามารถส่งอีเมลพร้อมลิงก์ที่เป็นอันตรายถึงคุณ ทำให้คุณกลัวว่าบัญชีของคุณจะถูกแฮ็กถ้าคุณไม่ดำเนินการในทันที เมื่อคุณคลิกลิงก์นั้น คุณจะถูกเปลี่ยนเส้นทางไปยังหน้าของแฮ็กเกอร์ที่เลียนแบบความถูกต้องของหน้าเว็บต้นฉบับ เมื่อคุณป้อนรหัสผ่าน บัญชีของคุณจะถูกแฮ็ก

ทีนี้ ลองมาอีกกรณีที่แฮ็กเกอร์ไม่ทราบชื่อผู้ใช้และรหัสผ่านของคุณ อีกครั้ง(Again)ในกรณีนี้ เขาส่งลิงก์ฟิชชิ่งและขโมยชื่อผู้ใช้และรหัสผ่านของคุณพร้อมกับรหัส 2FA

5] OAuth

การรวม OAuth(OAuth)ช่วยให้ผู้ใช้เข้าสู่ระบบบัญชีโดยใช้บัญชีบุคคลที่สามได้ เป็นเว็บแอปพลิเคชันที่มีชื่อเสียงที่ใช้โทเค็นการอนุญาตเพื่อพิสูจน์ตัวตนระหว่างผู้ใช้และผู้ให้บริการ คุณสามารถพิจารณาOAuthเป็นวิธีอื่นในการลงชื่อเข้าใช้บัญชีของคุณ

กลไกOAuthทำงานในลักษณะต่อไปนี้:

- ไซต์ A ร้องขอไซต์ B(Site B) (เช่นFacebook ) สำหรับโทเค็นการพิสูจน์ตัวตน

- ไซต์ B(Site B)พิจารณาว่าคำขอนั้นถูกสร้างขึ้นโดยผู้ใช้และยืนยันบัญชีของผู้ใช้

- จากนั้น ไซต์ B(Site B)จะส่งรหัสโทรกลับและอนุญาตให้ผู้โจมตีลงชื่อเข้าใช้

ในกระบวนการข้างต้น เราพบว่าผู้โจมตีไม่จำเป็นต้องยืนยันตัวเองผ่าน 2FA แต่เพื่อให้กลไกบายพาสนี้ทำงานได้ แฮ็กเกอร์ควรมีชื่อผู้ใช้และรหัสผ่านของบัญชีผู้ใช้

นี่คือวิธีที่แฮกเกอร์สามารถเลี่ยงการตรวจสอบสิทธิ์แบบสองปัจจัยของบัญชีผู้ใช้ได้

จะป้องกันการเลี่ยงผ่าน 2FA ได้อย่างไร?

แฮกเกอร์สามารถเลี่ยงการตรวจสอบสิทธิ์แบบสองปัจจัยได้ แต่ในแต่ละวิธี พวกเขาต้องการความยินยอมจากผู้ใช้ที่ได้รับจากการหลอกลวง หากไม่หลอกลวงผู้ใช้ จะไม่สามารถเลี่ยง 2FA ได้ ดังนั้น(Hence)คุณควรดูแลประเด็นต่อไปนี้:

- ก่อนคลิกลิงก์ใด ๆ โปรดตรวจสอบความถูกต้อง คุณสามารถทำได้โดยตรวจสอบที่อยู่อีเมลของผู้ส่ง

- สร้างรหัสผ่านที่คาดเดา(Create a strong password)ยากที่ประกอบด้วยตัวอักษร ตัวเลข และอักขระพิเศษผสมกัน

- ใช้(Use)เฉพาะแอปตรวจสอบของแท้เท่านั้น เช่นGoogle Authenticator, Microsoft Authenticator เป็นต้น

- ดาวน์โหลด(Download)และบันทึกรหัสสำรองไว้ในที่ปลอดภัย

- อย่าวางใจอีเมลฟิชชิ่งที่แฮ็กเกอร์ใช้เพื่อหลอกล่อจิตใจของผู้ใช้

- อย่าเปิดเผยรหัสความปลอดภัยกับใคร

- ตั้งค่า(Setup)คีย์ความปลอดภัยในบัญชีของคุณ แทน 2FA

- เปลี่ยนรหัสผ่านของคุณอย่างสม่ำเสมอ

อ่าน(Read) : เคล็ดลับในการป้องกันไม่ให้แฮกเกอร์ใช้คอมพิวเตอร์ Windows ของ(Tips to Keep Hackers out of your Windows computer)คุณ

บทสรุป

การรับรองความถูกต้องด้วยสองปัจจัยเป็นชั้นความปลอดภัยที่มีประสิทธิภาพซึ่งปกป้องบัญชีของคุณจากการไฮแจ็ก แฮกเกอร์มักต้องการมีโอกาสเลี่ยง 2FA หากคุณทราบกลไกการแฮ็กต่างๆ และเปลี่ยนรหัสผ่านเป็นประจำ คุณจะปกป้องบัญชีของคุณได้ดียิ่งขึ้น

Related posts

วิธีเปิดใช้งาน Two-Factor Authentication ใน Discord

วิธีการตั้งค่าตัวเลือกการกู้คืนและการสำรองข้อมูลอย่างเหมาะสมสำหรับการตรวจสอบสิทธิ์แบบสองปัจจัย

วิธีการติดตั้ง Drupal โดยใช้ WAMP บน Windows

Best Software & Hardware Bitcoin Wallets สำหรับ Windows, IOS, Android

Setup Internet Radio Station ฟรีบน Windows PC

Disqus comment กล่องไม่โหลดหรือแสดงสำหรับเว็บไซต์

Blue Whale Challenge Dare Game คืออะไร

อะไรคือ 'ชิปและ PIN' หรือ EMV Credit การ์ด

วิธีการป้องกันด้วยรหัสผ่านและปลอดภัยเอกสาร PDf ด้วย LibreOffice

SMS Organizer: SMS Application ขับเคลื่อนโดย Machine Learning

เครื่องมือที่ดีที่สุดในการส่ง SMS ฟรีจากคอมพิวเตอร์ของคุณ

ความแตกต่างระหว่าง Analog, Digital and Hybrid computers

ล็อคออกจาก Plex Server and Server Settings? นี่คือการแก้ไข!

วิธีการแปลง Binary เป็นข้อความโดยใช้ข้อความนี้เป็น Binary Converter

แอพ OpenGL ไม่ทำงานบนหน้าจอ Miracast wireless ใน Windows 10

วิธีการ Encrypt และเพิ่มรหัสผ่านไปยังเอกสาร LibreOffice

Video มารยาทการประชุม, เคล็ดลับและกฎที่คุณต้องปฏิบัติตาม

Magnet link คืออะไรและวิธีการเปิด Magnet link ในเบราว์เซอร์คืออะไร

แอปส่งข้อความเซสชันให้ความปลอดภัยที่แข็งแกร่ง ต้องใช้หมายเลข No phone!

Best ฟรี Secure Digital Notebook Software & Online Services