ช่องโหว่การสุ่มตัวอย่างข้อมูลขนาดเล็ก (MDS) อธิบายแล้ว

Microarchitectural Data Sampling ( MDS ) เป็นช่องโหว่ด้านCPU ตามข้อมูลของIntel ซีพียู(CPU)มีจุดหลวมที่แฮกเกอร์สามารถใช้ประโยชน์ได้ นี่หมายถึงการควบคุมCPUเพื่อให้สามารถอ่านข้อมูลระยะสั้นที่จัดเก็บไว้ในบัฟเฟอร์ภายในของ CPU ได้ (CPU)เรามาดูกันว่ามันทำงานอย่างไร เราจะบอกฉันด้วยว่าจะทราบได้อย่างไรว่าระบบของคุณได้รับผลกระทบจากการหาประโยชน์จากZombieLoad หรือไม่( ZombieLoad)

MDS – การสุ่มตัวอย่างข้อมูลไมโครสถาปัตยกรรม(MDS – Microarchitectural Data Sampling)

โปรเซสเซอร์ Intel(Intel)สมัยใหม่ใช้การจัดเก็บข้อมูลในบัฟเฟอร์ภายใน ซึ่งข้อมูลจะถูกส่งไปยังและจากแคชของโปรเซสเซอร์ บัฟเฟอร์ภายในของโปรเซสเซอร์ใช้เพื่อลดเวลาในการประมวลผล เพื่อเป็นการประหยัดเวลาของโปรเซสเซอร์ ข้อมูลจากโปรเซสเซอร์จะถูกเก็บไว้ในหน่วยความจำภายในที่สร้างขึ้นในโปรเซสเซอร์ เช่นIntelก่อน ข้อมูลอยู่ในรูปแบบ: TIME, DATAและIF_VALIDคอลัมน์ เพื่อให้แน่ใจว่าข้อมูลบางส่วนยังคงถูกต้องในเวลาที่กำหนด สิ่งนี้จะถูกโอนไปยัง แคช CPUเพื่อใช้กับเฟิร์มแวร์อื่นหรือซอฟต์แวร์อื่นบนคอมพิวเตอร์

ช่องโหว่ใน การสุ่มตัวอย่างข้อมูลขนาดเล็ก ( MDS ) เป็นวิธีการที่แฮ็กเกอร์ขโมยข้อมูลจากบัฟเฟอร์ขนาดเล็กพิเศษของโปรเซสเซอร์ในแบบเรียลไทม์ ในแต่ละเซสชันของคอมพิวเตอร์ ข้อมูลจะถูกจัดเก็บด้วยตัวกรอง ( TIME , DATA , IF_VALID ) ลงในมินิแคชเหล่านี้ พวกมันเปลี่ยนแปลงเร็วมากจนเมื่อมันถูกขโมย คุณค่าของมัน ( ความถูกต้อง(validity)ก็เช่นกัน) เปลี่ยนไป อย่างไรก็ตาม แฮกเกอร์สามารถใช้ข้อมูลได้แม้ว่าข้อมูลภายในตัวประมวลผลตัวกรอง/หน่วยความจำจะเปลี่ยนแปลง ทำให้พวกเขาสามารถควบคุมเครื่องได้อย่างสมบูรณ์ มันไม่ชัดเจน ปัญหา(Problems)เริ่มต้นเมื่อแฮ็กเกอร์ได้รับคีย์การเข้ารหัสหรือข้อมูลที่เป็นประโยชน์อื่น ๆ จากมินิบัฟเฟอร์ในโปรเซสเซอร์

ในการเรียบเรียงข้อความข้างต้น แฮกเกอร์สามารถรวบรวมข้อมูลได้แม้ว่าอายุข้อมูลที่เก็บไว้จะสั้นมาก ดังที่ได้กล่าวไว้ก่อนหน้านี้ ข้อมูลยังคงเปลี่ยนแปลงอยู่เสมอ ดังนั้นแฮกเกอร์จึงต้องรวดเร็ว

ความเสี่ยงจากการสุ่มตัวอย่างข้อมูลแบบไมโคร(Microarchitectural Data Sampling) ( MDS )

Microarchitectural Data Sampling ( MDS ) อาจแจกคีย์การเข้ารหัส และทำให้สามารถควบคุมไฟล์และโฟลเดอร์ได้ MDSอาจแจกรหัสผ่านด้วย หากถูกบุกรุก คอมพิวเตอร์อาจถูกบล็อกเหมือนในกรณีของRansomware

ผู้ดำเนินการที่เป็นอันตรายสามารถดึงข้อมูลจากโปรแกรมและแอปอื่น ๆ เมื่อพวกเขาเจาะเข้าไปในหน่วยความจำของโปรเซสเซอร์ การรับ ข้อมูล RAMนั้นไม่ใช่เรื่องยากเมื่อมีคีย์การเข้ารหัส แฮกเกอร์ใช้หน้าเว็บหรือโปรแกรมที่ออกแบบมาเพื่อประสงค์ร้ายเพื่อเข้าถึงข้อมูลโปรเซสเซอร์

ที่เลวร้ายที่สุด(Worst)คือการไร้ความสามารถของคอมพิวเตอร์ที่ถูกบุกรุก โดยไม่รู้ว่าคอมพิวเตอร์ถูกบุกรุก การโจมตี MDS(MDS)จะไม่ทิ้งสิ่งใดไว้ในบันทึกและไม่ทิ้งร่องรอยใด ๆ บนคอมพิวเตอร์หรือเครือข่าย ดังนั้นโอกาสที่ใครจะตรวจพบการโจมตีนั้นจึงน้อยมาก

ประเภทของช่องโหว่ MDS

ณ ตอนนี้ มีการตรวจพบไมโครสถาปัตยกรรมสี่แบบ:

- การสุ่มตัวอย่างข้อมูลพอร์ตโหลด(Load Port Data Sampling)ไมโครสถาปัตยกรรม

- การสุ่มตัวอย่างข้อมูลบัฟเฟอร์ที่เก็บไมโครสถาปัตยกรรม(Microarchitectural Store Buffer Data Sampling)

- การสุ่มตัวอย่างข้อมูลบัฟเฟอร์แบบไมโครสถาปัตยกรรม(Microarchitectural Fill Buffer Data Sampling)และ

- การสุ่มตัวอย่างข้อมูลแบบ(Microarchitectural Data Sampling Uncacheable)ไมโคร

นี่เป็นช่วงเวลาที่ยาวที่สุด (หนึ่งปี) ที่พบช่องโหว่และเก็บเป็นความลับจนกว่าผู้ผลิตระบบปฏิบัติการทั้งหมดและรายอื่น ๆ สามารถพัฒนาโปรแกรมแก้ไขสำหรับผู้ใช้ของตนได้

ผู้ใช้บางคนตั้งคำถามว่าเหตุใดจึงไม่สามารถปิดใช้งานไฮเปอร์เธรดดิ้งเพื่อป้องกันMDSได้ คำตอบคือการปิดใช้งานไฮเปอร์เธรดดิ้งไม่ได้ให้การป้องกันใดๆ การปิดใช้งานไฮเปอร์เธรดจะทำให้คอมพิวเตอร์ทำงานช้า กำลังสร้างฮาร์ดแวร์ที่ใหม่กว่า(Newer) เพื่อตอบโต้การ โจมตีMDS ที่เป็นไปได้(MDS)

คอมพิวเตอร์ของคุณเสี่ยงต่อ MDS หรือไม่?

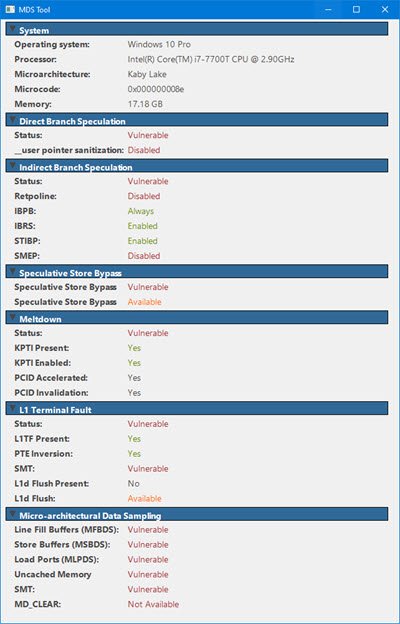

ตรวจสอบ(Verify)ว่าระบบของคุณมีช่องโหว่หรือไม่ ดาวน์โหลดเครื่องมือMDS(MDS Tool)จากmdsattacks.com คุณจะได้รับข้อมูลอื่นๆ มากมายที่นั่น

จะป้องกันคอมพิวเตอร์จาก MDS ได้อย่างไร

ระบบปฏิบัติการเกือบทั้งหมดได้ออกโปรแกรมแก้ไขซึ่งควรใช้นอกเหนือจาก ไมโครโค้ดของ Intelเพื่อป้องกันช่องโหว่ ในWindows OS มีการกล่าวถึงการอัปเดต ในวันอังคาร(Tuesday)ว่ามีการแก้ไขคอมพิวเตอร์ส่วนใหญ่ ควบคู่ไปกับ โค้ดของ Intelที่สร้างขึ้นในแพตช์ระบบปฏิบัติการ ควรจะเพียงพอที่จะป้องกันการสุ่มตัวอย่างแบบไมโครสถาปัตยกรรม ( MDS ) จากการประนีประนอมคอมพิวเตอร์ของคุณ

MDSAttacks website recommends disabling Simultaneous Multi-Threading (SMT), also known as Intel Hyper-Threading Technology, which significantly reduces the impact of MDS-based attacks without the cost of more complex mitigations. Intel has also provided CPU microcode updates, and recommendations for mitigation strategies for operating system (and hypervisor) software. We recommend you install the software updates provided by your operating system and/or hypervisor vendor.

ปรับปรุงคอมพิวเตอร์ของคุณให้ทันสมัยอยู่เสมอ อัพเดต BIOS ของคุณ(Update your BIOS)และดาวน์โหลดไดรเวอร์อุปกรณ์ล่าสุด(download the latest device driver)สำหรับโปรเซสเซอร์ของคุณจากเว็บไซต์Intel

ช่องโหว่นี้ได้รับการแก้ไขโดยMicrosoftสำหรับ ระบบ ปฏิบัติการWindows macOS ก็ได้รับแพตช์เช่นกันในวันที่ 15 พฤษภาคม(May 15th) 2019 ลินุกซ์(Linux)ได้เตรียมแพตช์นี้ไว้แล้ว แต่ต้องดาวน์โหลดแยกต่างหากสำหรับMicroarchitecture Data Sampling ( MDS )

Related posts

igfxEM module หยุดทำงานผิดพลาดใน Windows 10

Intel Thunderbolt Dock software ไม่ได้ทำงานกับ Windows 10

hyper-threading คืออะไรและมันทำงานอย่างไร

อะแดปเตอร์ Intel Dual Band Wireless-AC 7260 ช่วยตัดการเชื่อมต่อ

ข้อผิดพลาด Igfxem.exe application - ไม่สามารถอ่านหน่วยความจำได้

วิธีโอเวอร์คล็อกโปรเซสเซอร์ Intel (CPU)

เปรียบเทียบซีพียูการเล่นเกมราคาประหยัดที่ดีที่สุดในปี 2019 – Intel vs Ryzen สำหรับ Low End Builds

BitLocker Setup ไม่สามารถส่งออกร้าน BCD (Boot Configuration Data)

Troubleshoot Intel Graphics Drivers ปัญหาเกี่ยวกับ Windows 10

คุณควรซื้อซีพียู AMD Ryzen 3000 ใหม่หรือติดกับ Intel หรือไม่

วิธีเปิดใช้งานหรือ Disable Intel TSX capability ใน Windows 10

Intel Driver & Support Assistant: ดาวน์โหลดติดตั้งอัพเดตไดรเวอร์ Intel

วิธีเปิดใช้งานการจำลองเสมือนใน BIOS สำหรับ Intel และ AMD

Windows 11 กับ Windows 10 บนโปรเซสเซอร์ Intel Core เจนเนอเรชั่น 12

โปรเซสเซอร์ ARM กับ Intel: อันไหนดีที่สุด?

Intel Extreme Tuning Utility ให้คุณโอเวอร์คล็อก CPU, Memory & Bus speeds

Apple M1 Vs Intel i7: การต่อสู้เกณฑ์มาตรฐาน

ADATA XPG Lancer DDR5-5200 รีวิว RAM: ยอดเยี่ยมสำหรับ Intel รุ่นที่ 12!

วิธีจัดการ Data Usage Limit บน Windows 10

ไม่สามารถนำเข้า Registry File ไม่ใช่ทั้งหมด Data ถูกเขียนไปยังรีจิสทรี