การโจมตีโดย Denial of Service (DoS): มันคืออะไรและจะป้องกันได้อย่างไร

คุณเคยรู้สึกว่าความเร็วเครือข่ายของคุณช้าลงหรือบางเว็บไซต์ไม่พร้อมใช้งานโดยไม่คาดคิดหรือไม่? เป็นไปได้ว่าอาจมีการโจมตี Denial of Service(Denial of Service attack)อยู่ คุณอาจคุ้นเคยกับคำว่า – Denial of Serviceแต่ในความเป็นจริง การแยกความแตกต่างระหว่างการโจมตีจริงกับกิจกรรมเครือข่ายปกติอาจเป็นเรื่องยาก การโจมตีแบบ Denial of Service (หรือ DoS)(Denial of Service (or DoS))ซึ่งเกี่ยวข้องโดยตรงกับการถูกปฏิเสธบริการ โดยเฉพาะอย่างยิ่งอินเทอร์เน็ต(Internet)

การโจมตีแบบDoSเป็นการโจมตีประเภทหนึ่งที่กินทรัพยากรของผู้ใช้และทำให้เครือข่ายต้องคุกเข่าลง ซึ่งจะช่วยป้องกันไม่ให้ผู้ใช้ที่ถูกกฎหมายเข้าถึงเว็บไซต์ใดๆ การโจมตี DoS(DoS)ได้รับและยังคงเป็นหนึ่งในการโจมตีที่ซับซ้อนที่สุดที่ไม่มีนโยบายการป้องกันที่เป็นไปได้ ในโพสต์นี้ เราจะให้ความกระจ่างว่าการโจมตี DoS(DoS) คืออะไร และจะป้องกันได้อย่างไร และจะทำอย่างไรในกรณีที่คุณรู้ว่าคุณถูกโจมตี

DoSหรือDenial of Service Attackคืออะไร

ในการโจมตี DoS(DoS)ผู้โจมตีที่มีเจตนาร้ายจะป้องกันไม่ให้ผู้ใช้เข้าถึงบริการ เขาทำเช่นนั้นโดยกำหนดเป้าหมายคอมพิวเตอร์ของคุณและการเชื่อมต่อเครือข่าย หรือคอมพิวเตอร์และเครือข่ายของเว็บไซต์ที่คุณพยายามใช้ เขาจึงสามารถป้องกันไม่ให้คุณเข้าถึงอีเมลหรือบัญชีออนไลน์ของคุณได้

ลองนึกภาพสถานการณ์ที่คุณพยายามเข้าสู่ บัญชี Internet Banking ของคุณ สำหรับกิจกรรมการทำธุรกรรมออนไลน์ อย่างไรก็ตาม อาจดูแปลกไป คุณถูกปฏิเสธไม่ให้เข้าถึงเว็บไซต์ของธนาคาร แม้ว่าจะมีการเชื่อมต่ออินเทอร์เน็ตที่รวดเร็ว ขณะนี้ อาจมีความเป็นไปได้สองทาง – ผู้ให้บริการอินเทอร์เน็ตของคุณล่มหรือคุณอยู่ภายใต้การโจมตี DoS(DoS) !

ในการโจมตี DoS(DoS)ผู้โจมตีจะส่งคำขอที่ไม่จำเป็นจำนวนมากไปยังเซิร์ฟเวอร์หลักของเว็บไซต์ที่เป็นปัญหา ซึ่งโดยทั่วไปแล้วจะโอเวอร์โหลดและบล็อกคำขอเพิ่มเติมใดๆ ก่อนที่ความจุจะถูกเก็บไว้ สิ่งนี้ทำให้เกิดการปฏิเสธคำขอที่ถูกต้องสำหรับเว็บไซต์นี้ และด้วยเหตุนี้คุณจึงตกเป็นเหยื่อ( you’re the victim)

อย่างไรก็ตาม วิธีการโจมตีอาจแตกต่างกันไปตามแรงจูงใจของผู้โจมตี แต่นี่เป็นวิธีที่พบได้บ่อยที่สุดในการโจมตีDoS วิธีอื่นในการโจมตีอาจเกี่ยวข้องกับการป้องกันไม่ให้บุคคลใดบุคคลหนึ่งเข้าถึงเว็บไซต์ใดเว็บไซต์หนึ่ง ขัดขวางการเชื่อมต่อระหว่างเครื่องสองเครื่องที่ฝั่งเซิร์ฟเวอร์ ส่งผลให้บริการหยุดชะงัก ฯลฯ

ผู้โจมตีบางรายยังดำเนินการกับการโจมตีแบบ DoS อีกประเภทหนึ่งนั่นคือ การ (DoS)ทิ้งระเบิดอีเมล(Email bombing)ซึ่งมีการสร้างอีเมลขยะจำนวนมากและหลั่งไหลเข้ามาในกล่องจดหมาย(Inbox) ของตน เพื่อไม่ให้คำขอใดๆ เพิ่มเติมไปยังเซิร์ฟเวอร์อีเมลถูกยกเลิก สิ่งนี้สามารถเกิดขึ้นได้อย่างกว้างขวาง แม้กระทั่งในบัญชีอีเมลที่นายจ้างของคุณมอบให้คุณ ไม่ต้องพูดถึงบริการจดหมายสาธารณะเช่นYahoo, Outlook(Yahoo, Outlook, etc)เป็นต้น คุณยังอาจไม่ได้รับอีเมลที่ถูกต้องอีกต่อไป เนื่องจากโควตาพื้นที่เก็บข้อมูลที่คุณจัดสรรไว้จะเต็ม ด้วยความทะเยอทะยานที่หลากหลาย แรงจูงใจของผู้โจมตีอาจมีตั้งแต่ 'เพื่อความสนุก' ไปจนถึงการตัดสินใจทางการเงิน ไปจนถึงการแก้แค้น

ที่เกี่ยวข้อง(Related) : เบราว์เซอร์ติดอยู่ที่ตรวจสอบเบราว์เซอร์ของคุณก่อนเข้าถึง(Checking Your Browser Before Accessing)ข้อความ

ประเภทของการโจมตี DoS

ตามลักษณะและเจตนาของการโจมตี มีโปรแกรมหลายประเภทที่สามารถใช้เปิด การโจมตี DoSบนเครือข่ายของคุณได้ จดบันทึกการ โจมตี DoS ที่ใช้บ่อยที่สุดด้านล่าง :

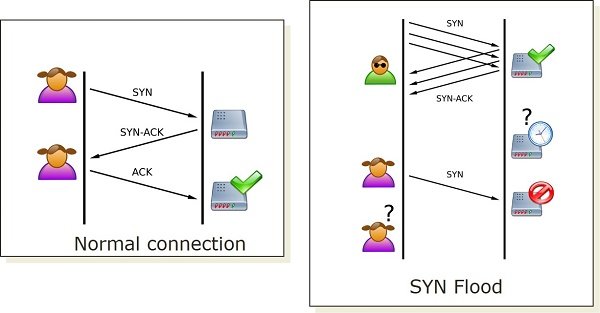

1] SYN น้ำท่วม

SYN Floodใช้ประโยชน์จากวิธีมาตรฐานในการเปิดการเชื่อมต่อTCP อย่างไม่เหมาะสม (TCP)เมื่อไคลเอนต์ต้องการเปิดการ เชื่อมต่อ TCPด้วยพอร์ตที่เปิดอยู่ของเซิร์ฟเวอร์ มันจะส่งแพ็กเก็ตSYN ออกไป ( SYN)เซิร์ฟเวอร์รับแพ็กเก็ต ประมวลผล แล้วส่ง แพ็กเก็ต SYN-ACK กลับ ซึ่งรวมถึงข้อมูลของไคลเอ็นต์ต้นทางที่จัดเก็บไว้ในตารางTransmission Control Block (TCB) ภายใต้สถานการณ์ปกติ ไคลเอนต์จะส่ง แพ็กเก็ต ACK กลับมาเพื่อ รับทราบการตอบสนองของเซิร์ฟเวอร์ และด้วยเหตุนี้การเปิดการเชื่อมต่อTCP อย่างไรก็ตาม ภายใต้ศักยภาพการโจมตีจากน้ำท่วม SYN(SYN flood attack)ผู้โจมตีจะส่งกองทัพของคำขอเชื่อมต่อโดยใช้ที่อยู่ IP ที่ล้อเลียนซึ่งถือว่าเป็นคำขอที่ถูกต้องตามกฎหมายโดยเครื่องเป้าหมาย ต่อจากนั้น การประมวลผลแต่ละรายการจะยุ่งวุ่นวาย และพยายามเปิดการเชื่อมต่อสำหรับคำขอที่มุ่งร้ายทั้งหมดเหล่านี้

ภายใต้สถานการณ์ปกติ ไคลเอนต์จะส่ง แพ็กเก็ต ACK กลับมาเพื่อ รับทราบการตอบสนองของเซิร์ฟเวอร์ และด้วยเหตุนี้การเปิดการเชื่อมต่อTCP อย่างไรก็ตาม ภายใต้การโจมตีที่อาจเกิดขึ้น จากน้ำท่วม SYNผู้โจมตีจะส่งกองทัพของคำขอเชื่อมต่อโดยใช้ที่อยู่ IP ที่ล้อเลียน ซึ่งถือว่าเป็นคำขอที่ถูกต้องตามกฎหมายโดยเครื่องเป้าหมาย ต่อจากนั้น การประมวลผลแต่ละรายการจะยุ่งวุ่นวาย และพยายามเปิดการเชื่อมต่อสำหรับคำขอที่มุ่งร้ายทั้งหมดเหล่านี้ ซึ่งทำให้เซิร์ฟเวอร์รอ แพ็คเก็ต ACKสำหรับแต่ละคำขอเชื่อมต่อที่ไม่เคยมาถึงจริงๆ คำขอเหล่านี้เติมเต็มTCB . ของเซิร์ฟเวอร์อย่างรวดเร็ว(TCB)ตารางก่อนที่จะสามารถหมดเวลาการเชื่อมต่อใด ๆ และดังนั้นการร้องขอการเชื่อมต่อที่ถูกต้องเพิ่มเติมจะถูกผลักเข้าไปในคิวรอ

อ่าน(Read) : การปฏิเสธบริการเรียกค่าไถ่คืออะไร(What is Ransom Denial of Service) ?

2] HTTP น้ำท่วม

ซึ่งมักใช้สำหรับโจมตีบริการเว็บและแอปพลิเคชัน โดยไม่ให้ความสำคัญกับการรับส่งข้อมูลเครือข่ายที่มีอัตราสูง การโจมตีนี้จะส่งคำขอ HTTP POST(HTTP POST requests) ที่ สมบูรณ์ และดูเหมือนถูกต้อง ได้รับการออกแบบมาโดยเฉพาะเพื่อทำให้ทรัพยากรของเซิร์ฟเวอร์เป้าหมายหมดลง ผู้โจมตีจะส่งคำขอเหล่านี้จำนวนหนึ่งเพื่อให้แน่ใจว่าคำขอที่ถูกต้องตามกฎหมายเพิ่มเติมจะไม่ถูกดึงผ่านโดยเซิร์ฟเวอร์เป้าหมายในขณะที่กำลังยุ่งอยู่กับการประมวลผลคำขอปลอม ทว่าเรียบง่ายแต่ยากมากที่จะแยกแยะ คำขอ HTTP เหล่านี้ จากคำขอที่ถูกต้อง เนื่องจากเนื้อหาของส่วนหัว(Header)ดูเหมือนจะยอมรับได้ในทั้งสองกรณี

3] ปฏิเสธ(Distributed Denial)การโจมตีบริการ(Service Attack) แบบกระจาย ( DDoS )

Distributed Denial of ServiceหรือDDoSจู่โจม ก็เหมือนเจ้าหน้าที่ตกแต่งแก๊งค์นี้ ซับซ้อนมากโดยระดับที่สูงกว่าการโจมตี DoS ปกติDDoS สร้าง(DoS)การ(DDoS)รับส่งข้อมูลบนเครื่องเป้าหมายผ่านคอมพิวเตอร์มากกว่าหนึ่งเครื่อง ผู้โจมตีจะควบคุมคอมพิวเตอร์และอุปกรณ์อื่นๆ ที่ถูกบุกรุกหลายเครื่องในคราวเดียว และกระจายงานที่ทำให้เซิร์ฟเวอร์เป้าหมายมีปริมาณการใช้งานล้นเกิน กินทรัพยากรและแบนด์วิธอย่างหนัก ผู้โจมตียังสามารถใช้คอมพิวเตอร์ของคุณเพื่อเริ่มการโจมตีบนคอมพิวเตอร์เครื่องอื่น หากมีปัญหาด้านความปลอดภัยที่ยังค้างอยู่

เห็นได้ชัดว่าการโจมตี DDoS(DDoS attack)นั้นมีประสิทธิภาพและเป็นจริงมากกว่าเมื่อเปรียบเทียบ กับDoS บางเว็บไซต์ที่สามารถจัดการการเชื่อมต่อหลาย ๆ อย่างได้อย่างง่ายดายสามารถลดลงได้อย่างง่ายดายโดยส่งคำขอสแปมจำนวนมากพร้อมกัน บ็อตเน็ต(Botnets)ใช้เพื่อรับสมัครอุปกรณ์ที่มีช่องโหว่ทุกประเภท ซึ่งความปลอดภัยอาจถูกบุกรุกโดยการฉีดไวรัสเข้าไป และสมัครเข้าร่วมกองทัพซอมบี้(Zombie army)ซึ่งผู้โจมตีสามารถควบคุมและใช้สำหรับ การ โจมตีDDoS ดังนั้น(Hence)ในการเป็นผู้ใช้คอมพิวเตอร์ทั่วไป คุณต้องตระหนักถึงช่องโหว่ด้านความปลอดภัยในและรอบๆ ระบบของคุณ ไม่เช่นนั้น คุณอาจลงเอยด้วยการทำงานที่สกปรกของใครบางคนและไม่เคยรู้เรื่องนี้เลย

การป้องกันการโจมตี DoS

(DoS)ไม่สามารถกำหนดการโจมตีDoS ล่วงหน้าได้ คุณไม่สามารถป้องกันการตกเป็นเหยื่อของการโจมตีDoS มีวิธีที่มีประสิทธิภาพไม่มากนัก อย่างไรก็ตาม คุณสามารถลดโอกาสที่จะเป็นส่วนหนึ่งของการโจมตีดังกล่าวซึ่งคอมพิวเตอร์ของคุณสามารถใช้เพื่อโจมตีผู้อื่นได้ จดจุดสำคัญด้านล่างซึ่งสามารถช่วยให้คุณได้รับโอกาสในความโปรดปรานของคุณ

- ปรับใช้โปรแกรมป้องกันไวรัส(antivirus)และไฟร์วอลล์(firewall)ในเครือข่ายของคุณ หากยังไม่ได้ดำเนินการ ซึ่งจะช่วยในการจำกัดการใช้แบนด์วิดท์ให้กับผู้ใช้ที่รับรองความถูกต้องเท่านั้น

- การกำหนดค่าเซิร์ฟเวอร์(Server configuration)สามารถช่วยลดความน่าจะเป็นที่จะถูกโจมตี หากคุณเป็นผู้ดูแลระบบเครือข่ายในบริษัทบางแห่ง ให้ดูการกำหนดค่าเครือข่ายของคุณและทำให้นโยบายไฟร์วอลล์แข็งแกร่งขึ้นเพื่อป้องกันไม่ให้ผู้ใช้ที่ไม่ผ่านการตรวจสอบสิทธิ์เข้าถึงทรัพยากรของเซิร์ฟเวอร์

- บริการของบุคคลที่สาม(third-party services)บาง บริการ ให้คำแนะนำและป้องกันการโจมตีDoS สิ่งเหล่านี้อาจมีราคาแพง แต่มีประสิทธิภาพเช่นกัน หากคุณมีเงินทุนในการปรับใช้บริการดังกล่าวในเครือข่ายของคุณ ไปต่อดีกว่า

การโจมตีแบบ DoS มักมุ่งเป้าไปที่องค์กรที่มี(high-profile organizations)ชื่อเสียง เช่น บริษัทภาคการธนาคารและการเงิน การค้าและการพาณิชย์ เป็นต้น บุคคลควรตระหนักอย่างเต็มที่และคอยดูแลเพื่อป้องกันการโจมตีที่อาจเกิดขึ้น แม้ว่าการโจมตีเหล่านี้จะไม่เกี่ยวข้องโดยตรงกับการขโมยข้อมูลที่เป็นความลับ แต่อาจทำให้เหยื่อเสียเวลาและเงินจำนวนมากในการกำจัดปัญหา

ลิงค์ที่เป็นประโยชน์:(Useful links:)

- ป้องกันการปฏิเสธ(Denial)การ โจมตี บริการ(Service Attacks) – MSDN

- แนวทางปฏิบัติที่ดีที่สุดในการป้องกันDoS/Denial of Service Attacks – MSDN

- ทำความเข้าใจกับการโจมตีแบบปฏิเสธการให้บริการ(Denial-of-Service Attacks) – US-Cert.go v

- ปกป้องOffice 365 จากการปฏิเสธ(Against Denial)การโจมตีบริการ – อ่าน(Service Attacks – Read)เพิ่มเติมที่Microsoft

- ที่มาของภาพ Wikipedia

Related posts

DDoS Distributed Denial ของ Service Attacks: การป้องกัน, Prevention

SmartByte Network Service สาเหตุช้า Internet speed ใน Windows 10

Ransom Denial ของ Service (RDoS) คืออะไร Prevention and precautions

ปิดใช้งาน Internet Explorer 11 เป็น standalone browser โดยใช้ Group Policy

วิธีตรวจสอบว่า IP address ของคุณรั่วหรือไม่

วิธีใช้ Shared Internet Connection ที่บ้าน

รายชื่อ Best Free Internet Privacy Software & Products สำหรับ Windows 10

โยกย้ายจาก Internet Explorer ถึง Edge โดยใช้เครื่องมือเหล่านี้อย่างรวดเร็ว

Allow หรือบล็อก Pop-Ups บน Chrome, Firefox, Edge, Opera, Internet Explorer

TACHYON Internet Security เป็นทางเลือกที่ดีสำหรับเครื่องมือฟรีอื่น ๆ

Domain Fronting อธิบายพร้อมกับอันตรายและ

Online Reputation Management Tips, Tools & Services

Disabler net ช่วยให้คุณเปิดหรือปิด Internet อย่างสมบูรณ์ด้วยการคลิก

ตอนนี้ Santa Claus อยู่ที่ไหน ไซต์ Santa Claus tracker จะช่วยให้คุณ

Internet Explorer End ของ Life; ธุรกิจหมายถึงอะไร?

Internet and Social Networking Sites addiction

ไม่สามารถเชื่อมต่อ Internet? Try Complete Internet Repair Tool

วิธีเพิ่ม Trusted Site ใน Windows 10

Internet ไม่ทำงานหลังจากอัปเดตบน Windows 10

Edge and Store ปพลิเคชันไม่ได้เชื่อมต่อกับ Internet - Error 80072EFD