การแฮ็ก(Hacking)ตามที่คำบอกไว้นั้นไม่มีส่วนเกี่ยวข้องกับจริยธรรมแต่อย่างใด การแฮ็ก(Hacking)เป็นการบังคับให้เข้าสู่ระบบของใครบางคนด้วยความคิดที่ฉ้อฉลเพื่อละเมิดความเป็นส่วนตัวหรือขโมยข้อมูลระบบของเขา อย่างไรก็ตาม หากดำเนินการภายใต้การล่วงละเมิดและการอนุมัติให้ระบุจุดอ่อนและภัยคุกคามต่อเครือข่ายคอมพิวเตอร์หรือหน่วยเดียวเพื่อช่วยแก้ปัญหาด้านเครือข่ายของผู้อื่น ก็จะเรียกว่ามีจริยธรรม บุคคลที่เกี่ยวข้องกับการกระทำดังกล่าวเรียกว่าแฮ็กเกอร์ที่มีจริยธรรม

เราเข้าใจว่าการแฮ็กคืออะไร และพวกเราเกือบทั้งหมดมี WiFi ที่บ้าน ตัวเต็มของ “WiFi” คืออะไร? สำหรับพวกเราหลายคน ตัวย่อย่อมาจาก "Wireless fidelity" เป็นความเข้าใจผิด แม้ว่าพวกเราส่วนใหญ่จะคิดอย่างนั้น แต่เพื่อประโยชน์ของสิ่งหนึ่งและทั้งหมด มันเป็นเพียงวลีเครื่องหมายการค้าที่หมายถึงIEEE 802.11xและเป็นเทคโนโลยีไร้สายที่ให้อินเทอร์เน็ตไร้สายความเร็วสูงและการเชื่อมต่อเครือข่าย

ก่อนที่เราจะเจาะลึกในรายละเอียดเพิ่มเติม ให้เราพยายามทำความเข้าใจว่าการโจมตีแบบแฮ็กมีสองประเภท ได้แก่ การโจมตีแบบพาสซีฟและแอคทีฟ และการใช้คำศัพท์เฉพาะอื่นๆ เช่น การดมกลิ่นWEPและWPAเป็นต้น

การโจมตีแบบพาสซีฟ: อันดับแรกจะดักจับแพ็กเก็ตข้อมูลของเครือข่าย จากนั้นพยายามกู้คืนรหัสผ่านของเครือข่ายโดยการวิเคราะห์แพ็กเก็ต กล่าวคือ รับข้อมูลจากระบบโดยไม่ทำลายข้อมูล เป็นการตรวจสอบและวิเคราะห์มากกว่าในขณะที่

Active Attackคือเมื่ออยู่ในกระบวนการกู้คืนรหัสผ่านโดยจับแพ็กเก็ตข้อมูลด้วยการเปลี่ยนแปลงหรือทำลายแพ็กเก็ตข้อมูลเหล่านี้ กล่าวคือ ดึงข้อมูลระบบจากระบบ แล้วเปลี่ยนข้อมูลหรือทำลายทั้งหมด

การดมกลิ่น: เป็นกระบวนการในการสกัดกั้นและตรวจสอบ หรือกล่าวโดยย่อคือ การตรวจสอบแพ็กเก็ตข้อมูลโดยใช้อุปกรณ์หรือซอฟต์แวร์แอปพลิเคชัน โดยมีวัตถุประสงค์เพื่อขโมยข้อมูล เช่น รหัสผ่านที่อยู่ IP(IP Address)หรือกระบวนการที่สามารถช่วยให้ผู้บุกรุกเข้าสู่เครือข่ายได้ หรือระบบ

WEP: เป็นวิธีการเข้ารหัสทั่วไปที่ใช้โดยเครือข่ายไร้สายซึ่งย่อมาจาก ' Wireless Equivalent Privacy ' และไม่ถือว่าปลอดภัยมากในปัจจุบัน เนื่องจากแฮกเกอร์สามารถถอดรหัสคีย์WEP ได้อย่างง่ายดาย(WEP)

WPA : เป็นอีกวิธีการเข้ารหัสทั่วไปที่ใช้โดยเครือข่ายไร้สายที่ย่อมาจาก “WiFi Protected Access” คือ Wireless Application Protocolที่ไม่สามารถถอดรหัสได้ง่ายและเป็นตัวเลือกที่ปลอดภัยที่สุด เนื่องจากต้องใช้กำลังเดรัจฉานหรือการโจมตีจากพจนานุกรม ซึ่งจะไม่มีผู้ค้ำประกันในการถอดรหัสคีย์WPA

ด้วยคำศัพท์ข้างต้นในพื้นหลัง ให้เราลองค้นหาเครื่องมือแฮ็ก WiFi ที่ดีที่สุดสำหรับพีซีในปี 2020 ที่ทำงานบนระบบปฏิบัติการใดก็ได้ ไม่ว่าจะเป็นWindows , MacหรือLinux รายละเอียดด้านล่างเป็นเครื่องมือยอดนิยมที่ใช้สำหรับการแก้ไขปัญหาเครือข่ายและการถอดรหัสรหัสผ่านแบบไร้สาย

20 เครื่องมือแฮ็ก Wifi ที่ดีที่สุด(Best Wifi Hacking Tools)สำหรับพีซี (2020)

1. Aircrack-ng

Aircrack-ngเป็นซอฟต์แวร์ถอดรหัสรหัสผ่านไร้สายฟรีที่รู้จักกันดีซึ่งเขียนด้วยภาษาC (C-language)ซอฟต์แวร์นี้เน้นไปที่วิธีการตรวจสอบ โจมตี ทดสอบ และถอดรหัสรหัสผ่านเป็นขั้นเป็นตอน แอปพลิเคชั่นนี้ใช้การ โจมตี FMS มาตรฐาน การโจมตีKorek และการโจมตี (Korek)PTWใหม่เพื่อเพิ่มประสิทธิภาพความเร็ว ทำให้เป็นเครื่องมือแตกWiFi ที่มีประสิทธิภาพ(WiFi)

ทำงานบน ระบบปฏิบัติการ Linux เป็นหลัก และรองรับWindows , OS X , Free BSD , NetBSD , OpenBSDและแม้แต่ ระบบ ปฏิบัติการ Solaris(Solaris)และ eComStation 2 แอพนี้ยังรองรับอแด็ปเตอร์ไร้สายอื่นๆ เช่นLive CD และอิมเมจVMWare คุณไม่จำเป็นต้องมีความเชี่ยวชาญและความรู้มากนักเพื่อใช้ อิมเมจ VMWareแต่มีข้อจำกัดบางประการ มันทำงานได้กับชุดระบบปฏิบัติการที่จำกัดและรองรับอุปกรณ์USB ในจำนวนที่จำกัด(USB)

แอปที่ให้บริการเป็นภาษาอังกฤษในปัจจุบันใช้แพ็กเก็ตข้อมูลเพื่อถอดรหัสWEP ของเครือข่าย 802.11b และคีย์WPA-PSK มันสามารถถอดรหัสคีย์WEP โดยใช้การโจมตี (WEP)FMSการโจมตีPTWและการโจมตีจากพจนานุกรม ในการถอดรหัสWPA2-PSKจะใช้การโจมตีจากพจนานุกรม แอปนี้เน้นไปที่ การโจมตีแบบ เล่นซ้ำ(Replay)การยกเลิกการตรวจสอบสิทธิ์ จุดเข้าใช้งานปลอม และอื่นๆ อีกมากมาย นอกจากนี้ยังรองรับการส่งออกข้อมูลไปยังไฟล์ข้อความ

สามารถดาวน์โหลดซอฟต์แวร์นี้ได้โดยใช้ลิงก์ http://www.aircrack-ng.org/ และส่วนที่ดีที่สุดคือ ในกรณีที่คุณไม่ทราบวิธีใช้ซอฟต์แวร์ คุณมีบทเรียนออนไลน์ที่จัดทำโดยบริษัท ได้ออกแบบซอฟต์แวร์นี้ ซึ่งคุณสามารถเรียนรู้วิธีติดตั้งและใช้งาน เพื่อถอดรหัสรหัสผ่านไร้สาย

Download Now

2. WireShark

Wireshark Hacking Toolเป็นโอเพ่นซอร์ส ตัววิเคราะห์แพ็กเก็ตข้อมูลฟรี และซอฟต์แวร์วิเคราะห์ขั้นตอนเครือข่าย มันเป็นหนึ่งในเครื่องมือแฮ็ค wifi ที่ดีที่สุดซึ่งเป็นที่นิยมมากในหมู่ผู้ใช้(users)Windows เครื่องมือนี้ช่วยให้เข้าใจถึงสิ่งที่เกิดขึ้นบนเครือข่ายของคุณในระดับที่เล็กที่สุดหรือระดับจุลภาค ใช้สำหรับการแก้ไขปัญหาเครือข่ายและการวิเคราะห์ การพัฒนาซอฟต์แวร์ และขั้นตอนการสื่อสาร นอกจากนี้ยังสามารถใช้ในงานพัฒนาการศึกษา

คุณสามารถใช้ซอฟต์แวร์นี้เพื่อตรวจสอบและวิเคราะห์โปรโตคอลนับร้อยแบบออนไลน์หรือออฟไลน์จำนวนเท่าใดก็ได้ และได้ผลลัพธ์ที่ดีที่สุด ไม่เพียงแต่วิเคราะห์ข้อมูลไร้สายเท่านั้น แต่ยังสามารถรับและอ่านข้อมูลจากBluetooth , Ethernet , USB , Token Ring , FDDI , IEEE 802.11 , PPP/HDLC , ATM , Frame relay เป็นต้น สำหรับการวิเคราะห์

เครื่องมือนี้สนับสนุนระบบปฏิบัติการหลายระบบ และสามารถเรียกใช้ได้โดยใช้Windows , Linux , Mac OS , Solaris , FreeBSD , NetBSDและอีกมากมาย องค์กรการค้า องค์กรไม่แสวงหาผลกำไร หน่วยงานราชการ และสถาบันการศึกษาจำนวนมากใช้เป็นมาตรฐานที่มีอยู่หรือตามความเป็นจริงสำหรับการตรวจสอบโดยละเอียดในโปรโตคอลต่างๆ

สามารถอ่านข้อมูลที่จับได้โดยใช้ยูทิลิตี้TShark โหมด TTY หรืออินเทอร์ (TTY-mode TShark)เฟซผู้ใช้แบบกราฟิก(Graphical User Interface) ( GUI ) อนุญาตให้สื่อสารผ่านไอคอนกราฟิกและตัวบ่งชี้เสียง แต่ไม่ใช้ส่วนต่อประสานผู้ใช้แบบข้อความ การนำทางด้วยข้อความ หรือป้ายคำสั่งที่พิมพ์

มีVoice over Internet Protocol ที่ หลากหลาย เช่น การวิเคราะห์ VoIP หรือบริการโทรศัพท์ผ่าน (VoIP)อินเทอร์เน็ต(Internet)ในแง่มาตรฐานซึ่งเป็นไปได้ถ้าคุณมีการเชื่อมต่ออินเทอร์เน็ตที่ดี วิธีนี้ช่วยให้คุณหลีกเลี่ยงการโทรผ่านเสาของบริษัทโทรศัพท์ในพื้นที่ ซึ่งจะคิดค่าบริการสำหรับการโทรแบบเดียวกันมากกว่าการโทรแบบVoIP

WireSharkขึ้นชื่อในด้านคุณสมบัติการแสดงผลที่ทรงพลังที่สุด และยังสามารถจับภาพไฟล์ที่บีบอัด gzip และคลายการบีบอัดระหว่างการทำงานของโปรแกรมคอมพิวเตอร์โดยไม่ขัดจังหวะหรือรบกวนโปรแกรมที่กำลังทำงานอยู่

แอปนี้ยังสามารถใช้เพื่อถอดรหัสโปรโตคอลต่างๆ เช่นIPsec , ISAKMP , Kerberos , SNMPv3 , SSL/TLS , WEPและWPA/WPA2 WPA2 เมื่อใช้แอพนี้ คุณยังสามารถใช้รหัสสีต่างๆ กับรายการแพ็กเก็ตข้อมูลของคุณเพื่อการวิเคราะห์ที่ใช้งานง่ายและรวดเร็ว

นอกจากนี้ยังสนับสนุนการส่งออกข้อมูลไปยังไฟล์ข้อความธรรมดา, PostScript , CVSหรือXML เครื่องมือแฮ็ กWireSharkถือเป็นเครื่องมือที่ดีที่สุดสำหรับการวิเคราะห์แพ็กเก็ตข้อมูลที่มีฟังก์ชันการทำงานที่ดีและการใช้ลิงก์ – https://www. wireshark.org/ คุณสามารถดาวน์โหลดเครื่องมือนี้สำหรับการใช้งานของคุณ

Download Now

3. เคน & อาเบล

Cane & Abelเป็นซอฟต์แวร์ยอดนิยมอีกตัวหนึ่งในรายการเครื่องมือในการกู้คืน รหัสผ่าน Wifiซึ่งเป็นวิธีที่นุ่มนวลกว่าในการใช้คำว่าแฮ็ค ได้รับการตั้งชื่อตามลูก ๆ ของAdam and Eveซึ่งเป็นวิธีที่น่าสนใจในการตั้งชื่อโดยนักพัฒนาเครื่องมือ ชื่อที่น่าสนใจใช่มั้ย? อย่างไรก็ตามปล่อยให้การตั้งชื่อเป็นภูมิปัญญาของนักพัฒนาและดำเนินการต่อไป

เครื่องมือนี้ใช้สำหรับMicrosoft OS เวอร์ชัน(Microsoft OS)ต่างๆ และใช้เทคนิคต่างๆ ผ่านกระบวนการตรวจสอบและวิเคราะห์แต่ละแพ็กเก็ตข้อมูลแยกกัน และถอดรหัสรหัสผ่านที่เข้ารหัส หรือเพียงแค่ใช้กำลังดุร้าย การโจมตีด้วยพจนานุกรม และการโจมตีด้วยการเข้ารหัส

คุณยังสามารถตรวจสอบข้อมูลไร้สายและดึงคีย์เครือข่ายไร้สายได้ด้วยการใช้แอปนี้ โดยตรวจหารหัสผ่านที่แคชไว้และวิเคราะห์รายละเอียดความปลอดภัยในการกำหนดเส้นทาง คุณลักษณะการแฮ็กที่เพิ่มเข้ามาใหม่คือAddress Resolution ProtocolหรือARPรองรับการตรวจจับบนสวิตช์LAN(LANs)และการโจมตีMITM

หากนี่ไม่ใช่จุดสิ้นสุด โดยใช้ซอฟต์แวร์แฮ็กWindows WiFi คุณยังสามารถบันทึก (Windows WiFi)Voice over Internet Protocolเช่นการสนทนาVoIP

นี่คือเครื่องมือที่แนะนำและใช้งานมากที่สุดโดยที่ปรึกษาด้านความปลอดภัย ผู้ทดสอบการเจาะระบบมืออาชีพ และใครก็ตามที่วางแผนจะใช้มันอย่างสร้างสรรค์เพื่อจุดประสงค์ทางจริยธรรมและไม่ได้โกงใครในการเข้าถึงรหัสผ่านโดยไม่ได้รับอนุญาต

Download Now

4. นมแมพ

Nmapเป็นหนึ่งในเครื่องมือแฮ็ก wifi โอเพ่นซอร์สที่ดีที่สุดสำหรับWindows PC (Windows PC)ตัวย่อของNmapในรูปแบบขยายย่อมาจากNetwork Mapperสำหรับผู้ใช้Android ได้รับการออกแบบโดยมีจุดประสงค์เดิมในการสแกนเครือข่ายขนาดใหญ่ แม้ว่าจะทำงานได้ดีพอๆ กันสำหรับโฮสต์เดี่ยว ส่วนใหญ่จะใช้สำหรับ การจัดการสุดยอดการ ค้นพบเครือข่าย(network discovery)และการตรวจสอบความปลอดภัยของคอมพิวเตอร์

Nmapเปิดให้ใช้งานฟรีบนGithubโดยใช้ลิงก์ https://github.com/kost/NetworkMapper เครื่องสแกน Nmap(Nmap)ส่วนใหญ่สามารถใช้ความช่วยเหลือของAndroid Frontend อย่างไม่เป็นทางการ ในการดาวน์โหลด ติดตั้ง และใช้งาน ผู้ใช้สามารถออกแบบใหม่หรือปรับเปลี่ยนซอฟต์แวร์ได้ตามต้องการ แอป(App)ทำงานได้ดีสำหรับ ผู้ใช้ สมาร์ทโฟน(Smartphone)ทั้งบนอุปกรณ์ที่รูทและไม่ได้รูท

รองรับระบบปฏิบัติการคอมพิวเตอร์ที่สำคัญ ทั้งหมดเช่น ระบบ ปฏิบัติการ Linux , WindowsและMac OS X ผู้ดูแลระบบ เครือข่าย(Network)พบว่าเป็นเครื่องมือที่มีประโยชน์มากสำหรับงานหลายอย่าง เช่น ทำความรู้จักรายการสินค้าคงคลังโดยการตรวจสอบจำนวนโฮสต์ที่ใช้เครือข่าย ประเภทของบริการที่พวกเขาเสนอ และประเภทของระบบปฏิบัติการ เช่น เวอร์ชันต่างๆ ระบบปฏิบัติการที่ใช้ในการดำเนินกิจกรรม

บริการนี้ฟรีไม่มีค่าใช้จ่าย เหมาะสำหรับการสแกนเครือข่าย รองรับระบบปฏิบัติการหลายระบบตามที่ระบุไว้ข้างต้น และคอยตรวจสอบประเภทของตัวกรองแพ็กเก็ตข้อมูล/ไฟร์วอลล์ที่ใช้ และคุณสมบัติ/ลักษณะอื่นๆ มากมาย เช่น การถ่ายโอนข้อมูลโดยใช้ไบนารีโดยใช้ค่าเริ่มต้นHTTPS

Download Now

5. Metasploit

Metasploitเป็นโอเพ่นซอร์สฟรี เครื่องมือแฮ็คที่ทรงพลังซึ่งเป็นเจ้าของโดยRapid7ซึ่งเป็นบริษัทรักษาความปลอดภัยในแมสซาชูเซตส์ ซอฟต์แวร์แฮ็คนี้สามารถทดสอบจุดอ่อน/ความอ่อนไหวของระบบคอมพิวเตอร์หรือเจาะระบบ เช่นเดียวกับเครื่องมือรักษาความปลอดภัยข้อมูลอื่นๆMetasploitสามารถใช้ได้ทั้งกับกิจกรรมที่ถูกกฎหมายและผิดกฎหมาย

เป็นซอฟต์แวร์ทดสอบการเจาะระบบพร้อมเครื่องมือความปลอดภัยทางไซเบอร์ที่มีให้ทั้งในเวอร์ชันฟรีและจ่ายเงิน รองรับภาษาโปรแกรมทั่วไประดับสูงของญี่ปุ่น(Japan)ที่เรียกว่า 'Ruby' ซึ่งออกแบบในญี่ปุ่น(Japan)ในปี 1990 คุณสามารถดาวน์โหลดซอฟต์แวร์โดยใช้ลิงก์ https://www.metasploit.com สามารถใช้กับส่วนต่อประสานผู้ใช้บนเว็บหรือพร้อมท์คำสั่งหรือลิงค์ตามที่กล่าวไว้

ยังอ่าน: (Also Read:) 10 แอพ Office ที่ดีที่สุดสำหรับ Android เพื่อเพิ่มประสิทธิภาพของคุณ(10 Best Office Apps for Android to Boost Your Productivity)

เครื่องมือMetasploitรองรับระบบปฏิบัติการคอมพิวเตอร์ส่วนกลางทั้งหมด เช่น ระบบ Linux , Windows , Mac OS , BSDแบบเปิดและSolaris เครื่องมือแฮ็คนี้จะทดสอบการประนีประนอมในความปลอดภัยของระบบผ่านการตรวจสอบจุด มันนับรายการของเครือข่ายทั้งหมดที่ทำการโจมตีโดยทำการทดสอบการเจาะระบบที่จำเป็นบนเครือข่ายและยังหลบเลี่ยงการสังเกตเห็นในกระบวนการ

Download Now

6. คิสเมท

Kismetเป็นเครื่องมือแฮ็ก Wifi ที่ใช้เพื่อค้นหาและระบุอุปกรณ์ไร้สาย คำในภาษาอาหรับ(Arabic)หมายถึง 'การแบ่งแยก' พูดง่ายๆ หน่อย ว่าKismetในภาษาประจำชาติของอินเดียคือฮินดี(Hindi)มักใช้เมื่อสิ่งที่สำคัญเข้ามาในชีวิตของคุณทั้งหมดโดยบังเอิญหรือโดยโชคชะตา

เครื่องมือนี้ระบุเครือข่ายโดยการตรวจจับและเปิดเผยเครือข่ายที่ซ่อนอยู่ หากใช้งานอยู่ ในทางเทคนิคแล้วในแง่ของการแฮ็ก มันคือเซ็นเซอร์แพ็กเก็ตข้อมูล ซึ่งเป็นเครือข่ายและระบบตรวจจับการบุกรุกสำหรับเครือข่ายท้องถิ่นไร้สาย 802.11 เลเยอร์-2 เช่น 802.11a, 802.11b, 802.11g และ 802.11n ทราฟฟิก

ซอฟต์แวร์นี้ใช้งานได้กับ การ์ด WiFiที่รองรับจากโหมดและสร้างขึ้นจากการออกแบบโมดูลหรือเฟรมเวิร์กของไคลเอ็นต์/เซิร์ฟเวอร์ รองรับระบบปฏิบัติการ ทั้งหมดเช่น ระบบ Linux , Windows , Mac OS , OpenBSD , FreeBSD , NetBSD นอกจากนี้ยังสามารถทำงานบนMicrosoft Windowsและแพลตฟอร์มอื่น ๆ อีกมากมาย การใช้ลิงก์ http://www.kismetwireless.net/ สามารถดาวน์โหลดซอฟต์แวร์ได้โดยไม่มีปัญหาใดๆ

Kismetยังรองรับการข้ามช่องสัญญาณ ซึ่งหมายความว่าสามารถเปลี่ยนจากช่องหนึ่งไปอีกช่องหนึ่งได้อย่างต่อเนื่องโดยไม่ต้องทำตามลำดับใดๆ ตามที่ผู้ใช้ซอฟต์แวร์กำหนด เนื่องจากแชนเนลที่อยู่ติดกันคาบเกี่ยวกัน มันทำให้สามารถจับแพ็กเก็ตข้อมูลได้มากขึ้น ซึ่งเป็นข้อได้เปรียบเพิ่มเติมของซอฟต์แวร์นี้

Download Now

7. เน็ตสปาร์คเกอร์

NetSparkerเป็นเว็บแอปพลิเคชันที่ใช้สำหรับการสแกนความปลอดภัยและปัญหาการแฮ็กอย่างมีจริยธรรม ด้วย(Due)เทคโนโลยีการสแกนตามหลักฐาน จึงถือเป็นเทคนิคการตรวจจับจุดอ่อนที่มีความแม่นยำสูง เป็นซอฟต์แวร์สแกนความปลอดภัยที่ใช้งานง่ายซึ่งสามารถค้นหาความอ่อนไหวที่สามารถนำไปใช้เพื่อทำให้ข้อมูลที่ละเอียดอ่อนของผู้ใช้ตกอยู่ในความเสี่ยงได้โดยอัตโนมัติ

สามารถค้นหาจุดอ่อนได้อย่างง่ายดาย เช่นSQL Injection , XSSหรือCross-Site ScriptingและRemote File Inclusionsและเว็บแอปพลิเคชัน บริการเว็บ และAPI(APIs) ของเว็บ อื่นๆ ก่อนอื่น คุณต้องรักษาความปลอดภัยให้กับกิจกรรมบนเว็บโดยใช้NetSparker

มันสามารถเลื่อนดูเว็บแอปพลิเคชั่นที่ทันสมัยและกำหนดเองทั้งหมดโดยไม่คำนึงถึงแพลตฟอร์มหรือเทคโนโลยีที่พวกเขาใช้ เช่นเดียวกับเว็บเซิร์ฟเวอร์ของคุณ ไม่ว่าคุณจะใช้Microsoft ISS(Microsoft ISS)หรือApacheและNginxบนLinux สามารถสแกนหาปัญหาด้านความปลอดภัยทั้งหมดได้

มีให้บริการในสองเวอร์ชัน ไม่ว่าจะเป็นการทดสอบการเจาะระบบและเครื่องมือการรายงานใน ตัวในแอปพลิเคชัน Microsoft Windowsหรือบริการออนไลน์เพื่อเปิดใช้งานการสแกนเว็บไซต์และแอปพลิเคชันเว็บอื่นๆ นับพันในเวลาเพียง 24 ชั่วโมง

สแกนเนอร์นี้สนับสนุน แอปพลิเคชันที่ใช้ AJAXและ Java เช่นHTML 5 , Web 2.0และแอปพลิเคชันหน้าเดียว(Single Page Applications) ( SPA(SPAs) ) ทำให้ทีมสามารถดำเนินการแก้ไขปัญหาที่ระบุได้อย่างรวดเร็ว โดยสรุปแล้ว เป็นเครื่องมือที่ยอดเยี่ยมในการเอาชนะความเสี่ยงด้านความปลอดภัยที่เกี่ยวข้องทั้งหมดในเว็บไซต์และแอปพลิเคชันนับพันในเวลาที่รวดเร็ว

Download Now

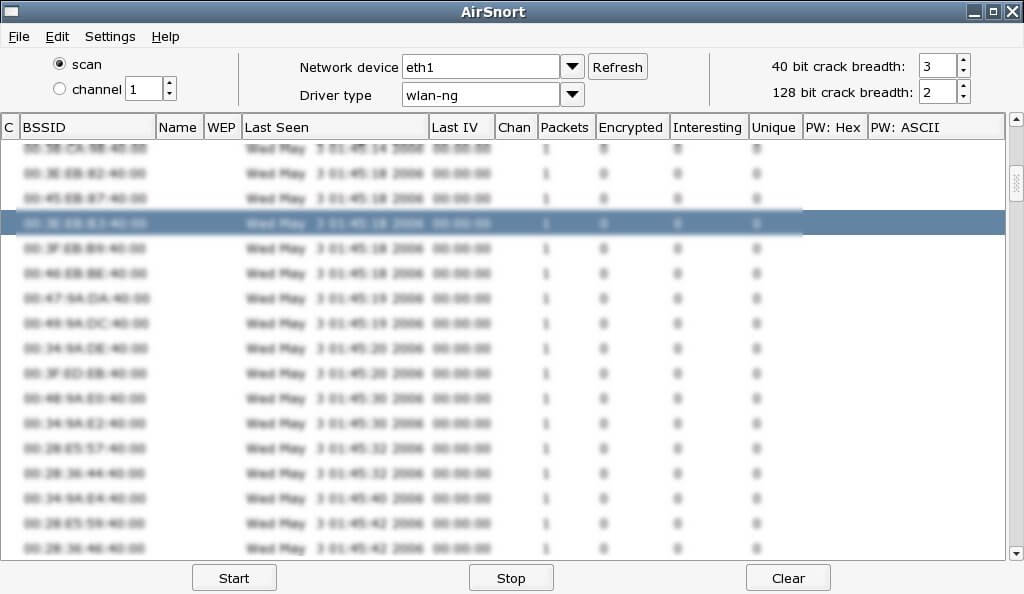

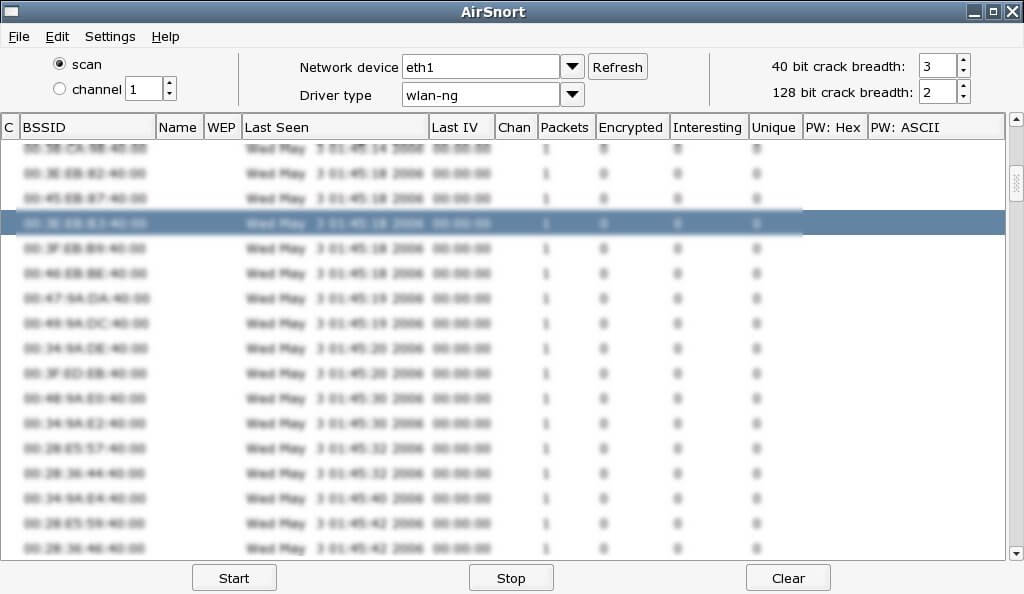

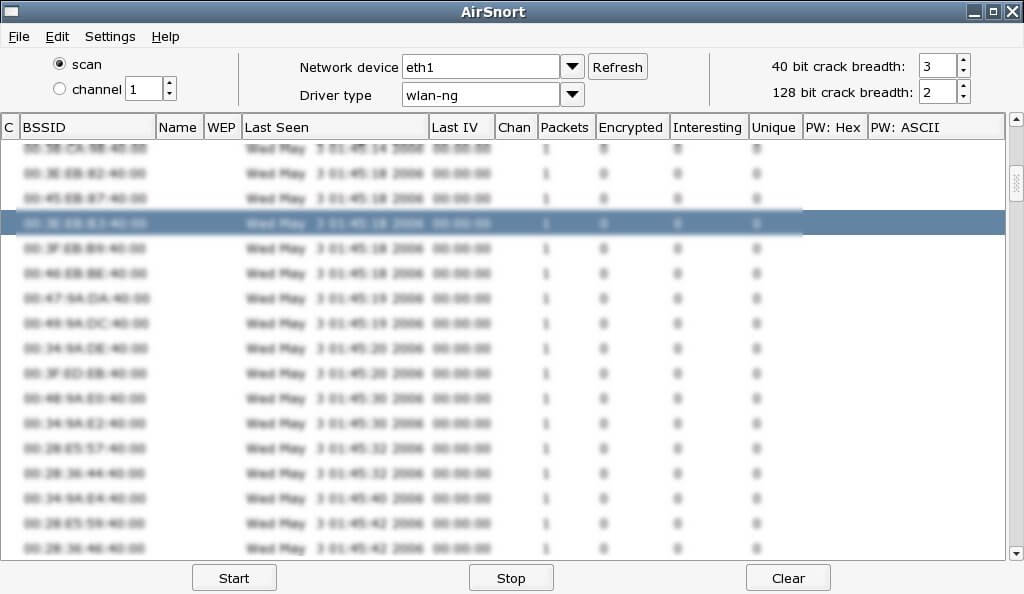

8. แอร์สนอร์ต

AirSnort เป็น ซอฟต์แวร์ถอดรหัสรหัสผ่านLAN ไร้สาย หรือWiFiยอดนิยมอีกตัวหนึ่ง ซอฟต์แวร์นี้พัฒนาโดยBlake HegerleและJeremy Bruestleให้บริการฟรีกับ ระบบ ปฏิบัติการLinuxและWindows ใช้เพื่อถอดรหัสWEP Keys/encryptionหรือรหัสผ่านของเครือข่ายWiFi 802.11b

เครื่องมือนี้สามารถดาวน์โหลดได้จากSourceforgeโดยใช้ลิงก์ http://sourceforge.net/projects/airsnort และทำงานบนแพ็กเก็ตข้อมูล อันดับแรกจะจับแพ็กเก็ตข้อมูลของเครือข่าย จากนั้นพยายามกู้คืนรหัสผ่านของเครือข่ายโดยการวิเคราะห์แพ็กเก็ต

กล่าวอีกนัยหนึ่งคือดำเนินการโจมตีแบบพาสซีฟเช่นทำงานโดยเพียงแค่ตรวจสอบการส่งข้อมูลและพยายามรับข้อมูลหรือหาปริมาณการเข้ารหัสหรือคีย์รหัสผ่านเมื่อได้รับแพ็กเก็ตข้อมูลในปริมาณที่เพียงพอโดยไม่ทำลายข้อมูล เป็นการติดตามและรับรู้ข้อมูลอย่างชัดเจน

AirSnortเป็นเครื่องมือง่ายๆ ในการถอดรหัสรหัสผ่านWEP มีให้บริการภายใต้ ใบอนุญาตสาธารณะทั่วไปของ GNUและฟรี แม้ว่าซอฟต์แวร์จะใช้งานได้แต่ไม่ได้รับการบำรุงรักษาอีกต่อไปในช่วงสามปีที่ผ่านมา แต่ก็ไม่มีการพัฒนาเพิ่มเติมเกิดขึ้น

Download Now

9. เอตเตอร์แคป

Ettercapเป็นโอเพ่นซอร์สและ เครื่องมือแฮ็ก Wifi ที่ดีที่สุด สำหรับพีซีที่สนับสนุนแอปพลิเคชันข้ามแพลตฟอร์ม หมายความว่าเมื่อคุณสามารถใช้แอปพลิเคชันเฉพาะบนคอมพิวเตอร์หลายเครื่องหรือหลายแอปพลิเคชันในระบบเดียว สามารถใช้สำหรับ 'การโจมตีแบบคนกลาง' บน เครือข่าย ท้องถิ่น(Local)เช่น ข้อมูลที่ส่งผ่านLANจะถูกส่งไปยังอุปกรณ์แต่ละเครื่องที่เชื่อมต่อกับLANระหว่างผู้ส่งและผู้รับ

เครื่องมือแฮ็คนี้สนับสนุนระบบปฏิบัติการต่างๆ รวมถึงLinux , Mac OS X , BSD , SolarisและMicrosoft Windows (Microsoft Windows)เมื่อใช้ระบบนี้ คุณจะทำการตรวจสอบความปลอดภัยเพื่อตรวจหาช่องโหว่และอุดช่องโหว่ด้านความปลอดภัยก่อนที่จะเกิดเหตุร้าย นอกจากนี้ยังสามารถวิเคราะห์โปรโตคอลเครือข่ายโดยการตรวจสอบกฎทั้งหมดที่ควบคุมการถ่ายโอนข้อมูลระหว่างอุปกรณ์ทั้งหมดในเครือข่ายเดียวกันโดยไม่คำนึงถึงการออกแบบหรือกระบวนการภายใน

เครื่องมือนี้อนุญาตให้ใช้ปลั๊กอินหรือโปรแกรมเสริมแบบกำหนดเองที่เพิ่มคุณสมบัติให้กับโปรแกรมซอฟต์แวร์ที่มีอยู่แล้วตามความต้องการและข้อกำหนดตามปกติของคุณ นอกจากนี้ยังเปิดใช้งานการกรองเนื้อหาและเปิดใช้งานการดมกลิ่นข้อมูลHTTP SSLที่ปลอดภัยโดยการสกัดกั้นและตรวจสอบข้อมูลเพื่อตอบโต้การขโมยรหัสผ่าน ที่อยู่ IP ข้อมูลที่ได้รับการป้องกัน ฯลฯ

Download Now

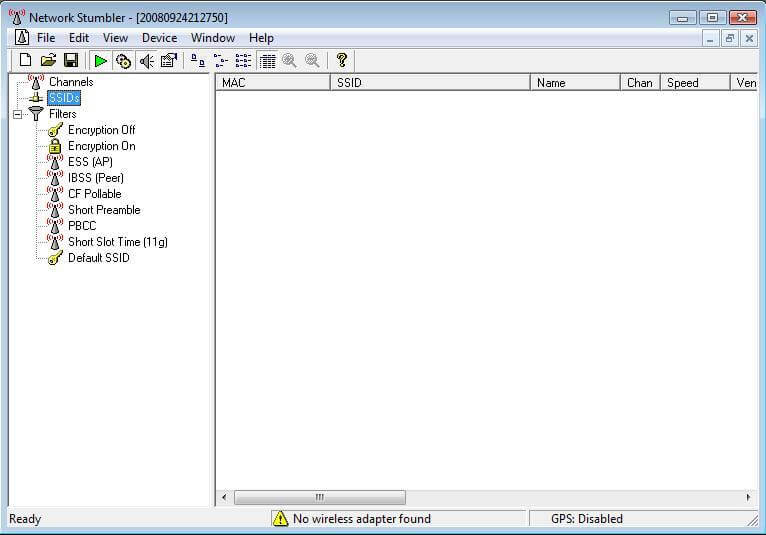

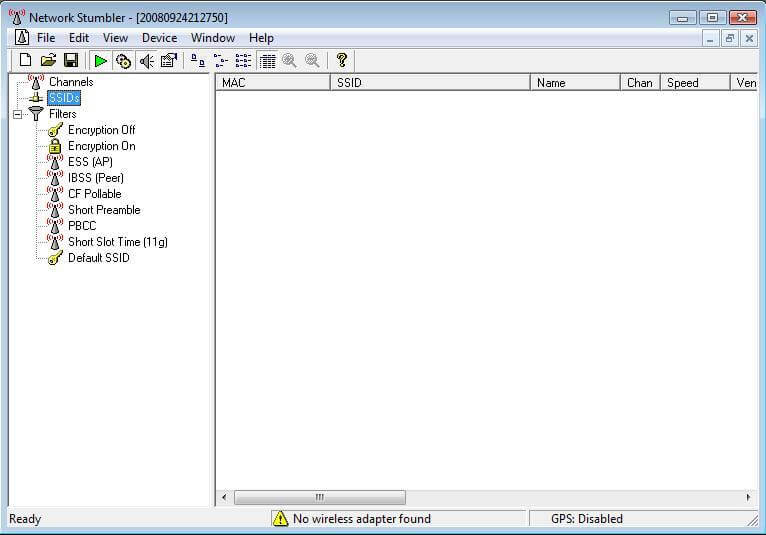

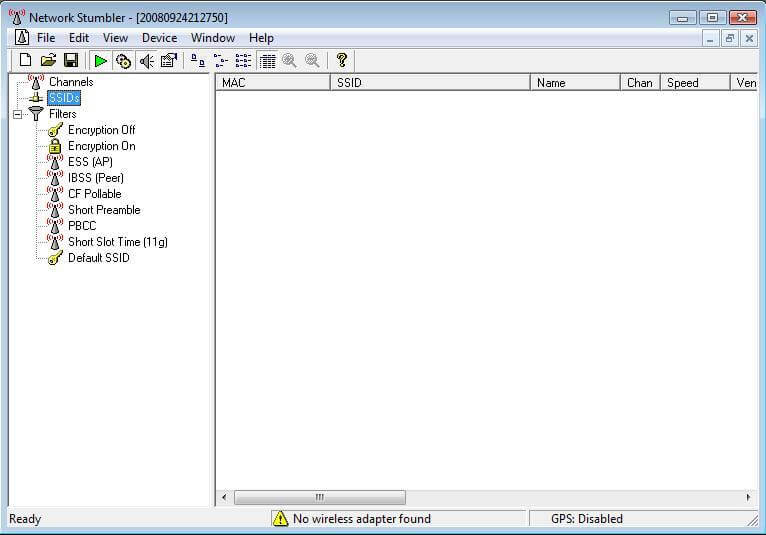

10. NetStumbler

NetStumblerหรือที่รู้จักในชื่อNetwork Stumblerเป็นเครื่องมือที่เป็นที่รู้จักและฟรีสำหรับค้นหาจุดเชื่อมต่อไร้สายแบบเปิด มันทำงานบน ระบบปฏิบัติการ Microsoft Windowsตั้งแต่ Windows 2000 ถึงWindows XPและเปิดใช้งานการตรวจจับเครือข่ายไร้สาย 802.11a, 802.11b และ 802.11g นอกจากนี้ยังมีเวอร์ชันย่อของตัวเองที่รู้จักกันในชื่อMiniStumbler

เครื่องมือนี้ไม่ได้รับการพัฒนามาเป็นเวลาเกือบ 15 ปีแล้วตั้งแต่เปิดตัวครั้งล่าสุดในปี 2548 เวอร์ชันที่ลดขนาดลงสามารถใช้กับระบบปฏิบัติการในอุปกรณ์อิเล็กทรอนิกส์สำหรับผู้บริโภค(Consumer Electronic) แบบพกพา เช่น ซีดีเครื่องเล่น DVD(DVD)สเตอริโอทีวี(TVs)โฮมเธียเตอร์ คอมพิวเตอร์พกพา หรือ แล็ปท็อปและอุปกรณ์ภาพและเสียงอื่น ๆ

เมื่อคุณเรียกใช้เครื่องมือ เครื่องมือจะเริ่มสแกนเครือข่ายไร้สายรอบๆ โดยอัตโนมัติ และเมื่อเสร็จสิ้น คุณจะเห็นรายชื่อเครือข่ายทั้งหมดในบริเวณใกล้เคียง ดังนั้นจึงใช้โดยทั่วไปสำหรับ wardriving ซึ่งเป็นกระบวนการของการทำแผนที่ เครือข่าย WiFiในพื้นที่ที่ระบุในเครื่องและเรียกอีกอย่างว่าการทำแผนที่จุดเข้าใช้งาน

คุณยังสามารถตรวจหาจุดเชื่อมต่อที่ไม่ได้รับอนุญาตในพื้นที่ที่เกี่ยวข้องที่ระบุโดยใช้เครื่องมือนี้ นอกจากนี้ยังช่วยค้นหาตำแหน่งที่มีเครือข่ายต่ำ และยังสามารถรองรับการตรวจสอบการกำหนดค่าเครือข่าย เช่นLinux , Mac OS X , BSD , Solaris , Microsoft Windowsและอื่นๆ อีกมากมาย

ข้อเสียของซอฟต์แวร์แฮ็คนี้คือระบบหรืออุปกรณ์ตรวจจับไร้สายสามารถตรวจจับได้ง่ายหากทำงานในบริเวณใกล้เคียง และเครื่องมือนี้ยังทำงานไม่ถูกต้องกับระบบปฏิบัติการ 64 บิต ล่าสุด (Bit)สุดท้ายนี้ สามารถดาวน์โหลดเครื่องมือนี้โดยใช้ลิงก์ http://www.stumbler.net/ สำหรับผู้ที่สนใจใช้งาน

Download Now

11. คิววัน

นี่คือซอฟต์แวร์เครื่องสแกนความรับผิดที่ทำแผนที่ underscan พื้นที่สำหรับเครือข่ายไร้สายและสกัดกั้นพวกเขาเพื่อเข้าถึงความง่ายในการแฮ็ค/ขโมยรหัสผ่าน ที่อยู่ IP และข้อมูลอื่นๆ เมื่อระบุเครือข่ายเหล่านั้นได้แล้ว เครือข่ายจะเริ่มดำเนินการเพื่อแก้ไขความรับผิดเหล่านี้โดยอัตโนมัติ

เครื่องมือนี้ยังรองรับIntegrated Development Environmentซึ่งเป็นโปรแกรมซอฟต์แวร์ที่อำนวยความสะดวกให้กับผู้ใช้ในการใช้งานฟังก์ชันต่างๆ เช่น การแก้ไขโค้ด การดีบัก การแก้ไขข้อความ การแก้ไขโครงการ การดูผลลัพธ์ การตรวจสอบทรัพยากร และอื่นๆ อีกมากมาย โปรแกรมIDEเช่นNetBeans , Eclipse , IntelliJ , Visual studio, Webstorm , Phpstormเป็นต้น ช่วยให้ข้อเสนอแนะในระหว่างการพัฒนาซอฟต์แวร์

Kiuwanยังจัดเตรียมprogramming languages like Java, C/C++, Javascript, PHP, JSP, and many more for desktops, webs, and mobile appsถือ เป็นที่ทราบกันดีว่าเป็นไปตามมาตรฐานอุตสาหกรรมที่เข้มงวดที่สุด รวมทั้งOWASP , CWE , SANS 25 , HIPPA , WASC , ISO/IEC 25000 , PCI , ISO/IEC 9126และอีกมากมาย ทำให้เป็นเครื่องมือที่ได้รับความนิยมอย่างมาก

เอ็นจิ้นการสแกนหลายเทคโนโลยีของ Kiuwan(Kiuwan)ยังใช้เครื่องมือ 'ข้อมูลเชิงลึก' รายงานจุดอ่อนในเครือข่ายไร้สายในส่วนประกอบโอเพนซอร์ส นอกเหนือจากการจัดการการปฏิบัติตามใบอนุญาต เครื่องมือตรวจสอบโค้ดนี้ให้ช่วงทดลองใช้ฟรีและใช้งานครั้งเดียวสำหรับแฮ็กเกอร์โดยเสียค่าใช้จ่ายสำหรับแฮ็กเกอร์เป็นครั้งคราว ด้วยเหตุผลหลายประการที่ระบุ จึงถือได้ว่าเป็นเครื่องมือแฮ็กชั้นนำในอุตสาหกรรม

Download Now

12. นิกโต้

Niktoเป็นเครื่องมือสแกนเว็บโอเพ่นซอร์สอีกตัวหนึ่งที่มีการแฮ็กซึ่งทำการทดสอบอย่างครอบคลุมกับเว็บเซิร์ฟเวอร์ที่ระบุหรือโฮสต์ระยะไกล มันสแกนหลายรายการ เช่น 6700 ไฟล์ที่อาจเป็นอันตราย ปัญหาที่เกี่ยวข้องกับเซิร์ฟเวอร์ที่ล้าสมัยจำนวนมาก และข้อกังวลเฉพาะรุ่นของเซิร์ฟเวอร์จำนวนมาก

เครื่องมือแฮ็คนี้เป็นส่วนหนึ่งของ การแจกจ่าย Kali Linuxด้วยอินเทอร์เฟซบรรทัดคำสั่งที่เรียบง่าย Niktoเปิดใช้งานการตรวจสอบการกำหนดค่า เช่น ตัวเลือกเซิร์ฟเวอร์ HTTPหรือการระบุเว็บเซิร์ฟเวอร์และซอฟต์แวร์ที่ติดตั้ง นอกจากนี้ยังตรวจพบไฟล์การติดตั้งเริ่มต้น เช่น ไฟล์ดัชนีหลายไฟล์ และมักอัปเดตรายการสแกนและปลั๊กอินโดยอัตโนมัติ

เครื่องมือนี้มีการกระจาย Linux(Linux)ตามธรรมเนียมอื่น ๆเช่นFedoraในคลังแสงซอฟต์แวร์ นอกจากนี้ยังดำเนินการทดสอบความอ่อนไหวของ Cross-Site Scriptingเพื่อตรวจสอบว่าแหล่งภายนอกที่ไม่น่าเชื่อถือได้รับอนุญาตให้แทรกโค้ดที่เป็นอันตรายลงในเว็บแอปพลิเคชันของผู้ใช้เพื่อแฮ็ ค WiFi ของเขา หรือไม่

อ่านเพิ่มเติม: (Also Read:) 3 วิธีในการแชร์การเข้าถึง Wi-Fi โดยไม่ต้องเปิดเผยรหัสผ่าน(3 Ways to Share Wi-Fi Access without revealing Password)

นอกจากนี้ยังดำเนินการโจมตีโดยใช้พจนานุกรมเพื่อเปิดใช้งานการแฮ็กWiFi และการใช้เทคนิคการเข้ารหัส (WiFi)LibWhisker IDSสามารถหลบเลี่ยงระบบตรวจจับการบุกรุกได้ สามารถเข้าสู่ระบบและรวมเข้ากับกรอบงานMetasploit บทวิจารณ์และรายงานทั้งหมดจะถูกบันทึกในไฟล์ข้อความ รูปแบบไฟล์XML , HTML , NBEและCSV

เครื่องมือนี้สนับสนุนการ ติดตั้ง PERL พื้นฐาน และสามารถใช้ได้กับระบบWindows , Mac , LinuxและUNIX สามารถใช้Headers , favicons และไฟล์เพื่อระบุซอฟต์แวร์ที่ติดตั้ง เป็นเครื่องมือเจาะข้อมูลที่ดีที่ทำให้การทดสอบช่องโหว่เป็นเรื่องง่ายสำหรับเหยื่อหรือเป้าหมาย

Download Now

13. เรอสวีท

เครื่องมือแฮ็กWiFiนี้ ได้รับการพัฒนาโดย PortSwigger Web Securityและเป็นเครื่องมือทดสอบการเจาะระบบที่ใช้ Java ช่วยให้คุณระบุจุดอ่อนหรือความอ่อนไหวในเครือข่ายไร้สาย มีให้ในสามเวอร์ชัน ได้แก่ เวอร์ชัน ชุมชน(Community)เวอร์ชันมืออาชีพ และ เวอร์ชัน องค์กร(Enterprise)โดยแต่ละเวอร์ชันมีราคาแตกต่างกันไปตามความต้องการของคุณ

เวอร์ชันชุมชนมีให้บริการฟรี ในขณะที่เวอร์ชันสำหรับมืออาชีพมีราคา 399 ดอลลาร์ต่อผู้ใช้ต่อปี และ เวอร์ชัน สำหรับองค์กร(Enterprise)มีราคา 3999 ดอลลาร์ต่อปี เวอร์ชันฟรีมีฟังก์ชันการทำงานที่จำกัด แต่ก็ดีเพียงพอสำหรับการใช้งาน เวอร์ชันชุมชนเป็นชุดเครื่องมือแบบครบวงจรพร้อมเครื่องมือแบบแมนนวลที่จำเป็น อย่างไรก็ตาม เพื่อปรับปรุงการทำงาน คุณสามารถติดตั้งโปรแกรมเสริมที่เรียกว่าBAppsอัปเกรดเป็นเวอร์ชันที่สูงกว่าด้วยฟังก์ชันที่ได้รับการปรับปรุงโดยมีค่าใช้จ่ายที่สูงขึ้นตามที่ระบุไว้ในแต่ละเวอร์ชันข้างต้น

ในบรรดาคุณสมบัติต่างๆ ที่มีอยู่ใน เครื่องมือแฮ็ก Burp Suite WiFiมันสามารถสแกนหาจุดอ่อนหรือความอ่อนไหวที่แพร่หลายได้ 100 ประเภท คุณสามารถกำหนดเวลาและสแกนซ้ำได้ เป็นเครื่องมือแรกในการทดสอบความปลอดภัยแอปพลิเคชันนอกวง(Out-Of-Band Application Security Testing) ( OAST )

เครื่องมือตรวจสอบจุดอ่อนแต่ละจุดและให้คำแนะนำโดยละเอียดสำหรับจุดอ่อนที่รายงานโดยเฉพาะของเครื่องมือ นอกจากนี้ยังรองรับ CI หรือ การ ทดสอบการรวมอย่างต่อเนื่อง (Continuous Integration)โดยรวมแล้วมันเป็นเครื่องมือทดสอบความปลอดภัยของเว็บที่ดี

Download Now

14. จอห์นเดอะริปเปอร์

John the Ripperเป็นโอเพ่นซอร์สฟรี เครื่องมือแฮ็ก WiFiสำหรับการถอดรหัสรหัสผ่าน เครื่องมือนี้มีความสามารถในการรวมรหัสผ่านแคร็กเกอร์หลาย ๆ อันไว้ในแพ็คเกจเดียว ทำให้เป็นหนึ่งในเครื่องมือแคร็กที่ได้รับความนิยมมากที่สุดสำหรับแฮ็กเกอร์

มันทำการโจมตีด้วยพจนานุกรมและยังสามารถทำการเปลี่ยนแปลงที่จำเป็นเพื่อเปิดใช้งานการถอดรหัสรหัสผ่าน การเปลี่ยนแปลงเหล่านี้สามารถอยู่ในโหมดการโจมตีครั้งเดียวโดยแก้ไขข้อความธรรมดาที่เกี่ยวข้อง (เช่น ชื่อผู้ใช้ที่มีรหัสผ่านที่เข้ารหัส) หรือตรวจสอบการเปลี่ยนแปลงกับแฮช

นอกจากนี้ยังใช้ โหมดกำลัง เดรัจฉาน(Brute)สำหรับการถอดรหัสรหัสผ่าน วิธีนี้เหมาะสำหรับวิธีนี้สำหรับรหัสผ่านที่ไม่ปรากฏในรายการคำศัพท์ของพจนานุกรม แต่ใช้เวลาในการถอดรหัสนานกว่า

เดิมทีได้รับการออกแบบสำหรับ ระบบปฏิบัติการ UNIXเพื่อตรวจจับรหัสผ่านUNIX ที่ไม่รัดกุม (UNIX)เครื่องมือนี้สนับสนุนระบบปฏิบัติการที่แตกต่างกันสิบห้าระบบ ซึ่งรวมถึงเวอร์ชันต่างๆ ของUNIXและระบบปฏิบัติการอื่นๆ เช่นWindows , DOS , BeOSและOpen VMSสิบ เอ็ดเวอร์ชัน

เครื่องมือนี้จะตรวจจับประเภทแฮชรหัสผ่านโดยอัตโนมัติและทำงานเป็นแคร็กเกอร์รหัสผ่านที่ปรับแต่งได้ เราสังเกตว่า เครื่องมือแฮ็ก WiFi นี้ สามารถถอดรหัสรูปแบบรหัสผ่านที่เข้ารหัสได้หลายประเภท ซึ่งรวมถึงรหัสผ่านประเภทการเข้ารหัสแบบแฮชที่มักพบในUNIX หลาย เวอร์ชัน

เครื่องมือนี้ขึ้นชื่อในเรื่องความเร็วและที่จริงแล้วเป็นเครื่องมือถอดรหัสรหัสผ่านที่รวดเร็ว ตามชื่อที่แนะนำ มันฉีกรหัสผ่านและเปิดมันออกในเวลาไม่นาน สามารถดาวน์โหลดได้จากเว็บไซต์ _John the Ripper

Download Now

15. เมดูซ่า

ชื่อเมดูซ่า(Medusa)ใน ตำนานเทพเจ้า กรีก(Greek)เป็นธิดาของเทพเจ้ากรีก(Greek)Porcys(Phorcys)ที่พรรณนาว่าเป็นหญิงมีปีกที่มีงูอยู่ในขน และถูกสาปให้กลายเป็นหินใครก็ตามที่มองเข้าไปในดวงตาของเธอ

ในบริบทข้างต้น ชื่อของหนึ่งใน เครื่องมือแฮ็ก WiFi ออนไลน์ที่ดีที่สุด ดูเหมือนจะเป็นการเรียกชื่อผิด เครื่องมือที่ออกแบบโดยสมาชิกเว็บไซต์ foofus.net เป็นเครื่องมือแฮ็คเดรัจฉาน ซึ่งสามารถดาวน์โหลดได้จากอินเทอร์เน็ต บริการจำนวนมากที่สนับสนุนการตรวจสอบระยะไกลได้รับการสนับสนุนโดยเครื่องมือแฮ็ก ของ Medusa

เครื่องมือนี้ได้รับการออกแบบมาเพื่อให้สามารถทดสอบคู่ขนานแบบเธรดได้ ซึ่งเป็นกระบวนการทดสอบซอฟต์แวร์อัตโนมัติที่สามารถเริ่มต้นการทดสอบหลายรายการกับโฮสต์ ผู้ใช้ หรือรหัสผ่านหลายรายการพร้อมกันเพื่อตรวจสอบความสามารถในการทำงานที่สำคัญของงานเฉพาะ จุดประสงค์ของการทดสอบนี้คือประหยัดเวลา

คุณสมบัติที่สำคัญอีกประการของเครื่องมือนี้คืออินพุตของผู้ใช้ที่ยืดหยุ่น โดยที่อินพุตเป้าหมายสามารถระบุได้หลายวิธี อินพุตแต่ละรายการสามารถเป็นอินพุตเดียวหรือหลายอินพุตในไฟล์เดียว ให้ผู้ใช้มีความยืดหยุ่นในการสร้างการปรับแต่งและทางลัดเพื่อเร่งประสิทธิภาพ

ในการใช้เครื่องมือแฮ็กข้อมูลแบบคร่าวๆ นี้ แอปพลิเคชันหลักไม่จำเป็นต้องแก้ไขเพื่อรวมรายการบริการสำหรับการโจมตีด้วยกำลังเดรัจฉาน ในอุปกรณ์ โมดูลบริการทั้งหมดมีอยู่ใน ไฟล์ .mod อิสระ ทำให้เป็นแอปพลิเคชันการออกแบบโมดูลาร์

Download Now

16. เครื่องสแกน IP โกรธ

มันเป็นหนึ่งในเครื่องมือแฮ็ค Wifi ที่ดีที่สุดสำหรับพีซีสำหรับการสแกนที่อยู่ IP และพอร์ต สแกนได้ทั้งเครือข่ายท้องถิ่นและอินเทอร์เน็ต ใช้ เครื่องมือแฮ็ก WiFi ได้ ฟรี ซึ่งไม่จำเป็นต้องติดตั้งใดๆ เนื่องจากสามารถคัดลอกและใช้งานได้ทุกที่

ซอฟต์แวร์ข้ามแพลตฟอร์มนี้สามารถรองรับแพลตฟอร์มซอฟต์แวร์ได้หลายแพลตฟอร์ม ซึ่งอาจเป็นระบบปฏิบัติการ เช่นBlackberry , Androidและ iOS สำหรับสมาร์ทโฟนและคอมพิวเตอร์แท็บเล็ต หรือโปรแกรมข้ามแพลตฟอร์ม เช่นMicrosoft Windows , Java , Linux , macOS, Solarisเป็นต้น

แอ ปพลิเคชัน Angry IP Scannerเปิดใช้งานอินเทอร์เฟซบรรทัดคำสั่ง ( CLI ) ซึ่งเป็นอินเทอร์เฟซผู้ใช้แบบข้อความที่ใช้เพื่อดูและจัดการไฟล์คอมพิวเตอร์ แอปพลิเคชั่นน้ำหนักเบานี้เขียนและดูแลโดยAnton Keksผู้เชี่ยวชาญด้านซอฟต์แวร์ เจ้าของร่วมขององค์กรพัฒนาซอฟต์แวร์

เครื่องมือนี้สามารถบันทึกและส่งออกผลลัพธ์ได้หลายรูปแบบ เช่นCSV , TXT , XMLเป็นต้น คุณยังสามารถยื่นไฟล์ในรูปแบบใดก็ได้โดยใช้เครื่องมือนี้หรือเข้าถึงข้อมูลแบบสุ่ม ไม่มีลำดับเหตุการณ์ และคุณสามารถข้ามจากจุดนั้นได้โดยตรง A ไปยังจุด Z โดยไม่ผ่านลำดับที่เหมาะสม

เครื่องมือสแกนจะส่งคำสั่ง ping แต่ละที่อยู่ IP โดยการส่งสัญญาณเพื่อระบุสถานะของที่อยู่ IP ทุกรายการ แก้ไขชื่อโฮสต์ สแกนพอร์ต ฯลฯ ข้อมูลที่รวบรวมเกี่ยวกับแต่ละโฮสต์สามารถขยายได้ในย่อหน้าหนึ่งย่อหน้าหรือหลายย่อหน้าเพื่ออธิบาย ความซับซ้อนใด ๆ โดยใช้ปลั๊กอิน

เครื่องมือนี้ใช้เธรดการสแกนแยกต่างหากสำหรับที่อยู่ IP เดียวทั้งหมดที่สแกนโดยใช้วิธีการแบบมัลติเธรดเพื่อเพิ่มความเร็วในการสแกน ด้วยตัวดึงข้อมูลจำนวนมาก เครื่องมือนี้จึงช่วยเพิ่มความสามารถและฟังก์ชันการทำงานใหม่ๆ เพื่อเพิ่มประสิทธิภาพการทำงาน โดยรวมแล้วเป็นเครื่องมือที่ดีพร้อมฟีเจอร์มากมายสำหรับผู้ใช้

Download Now

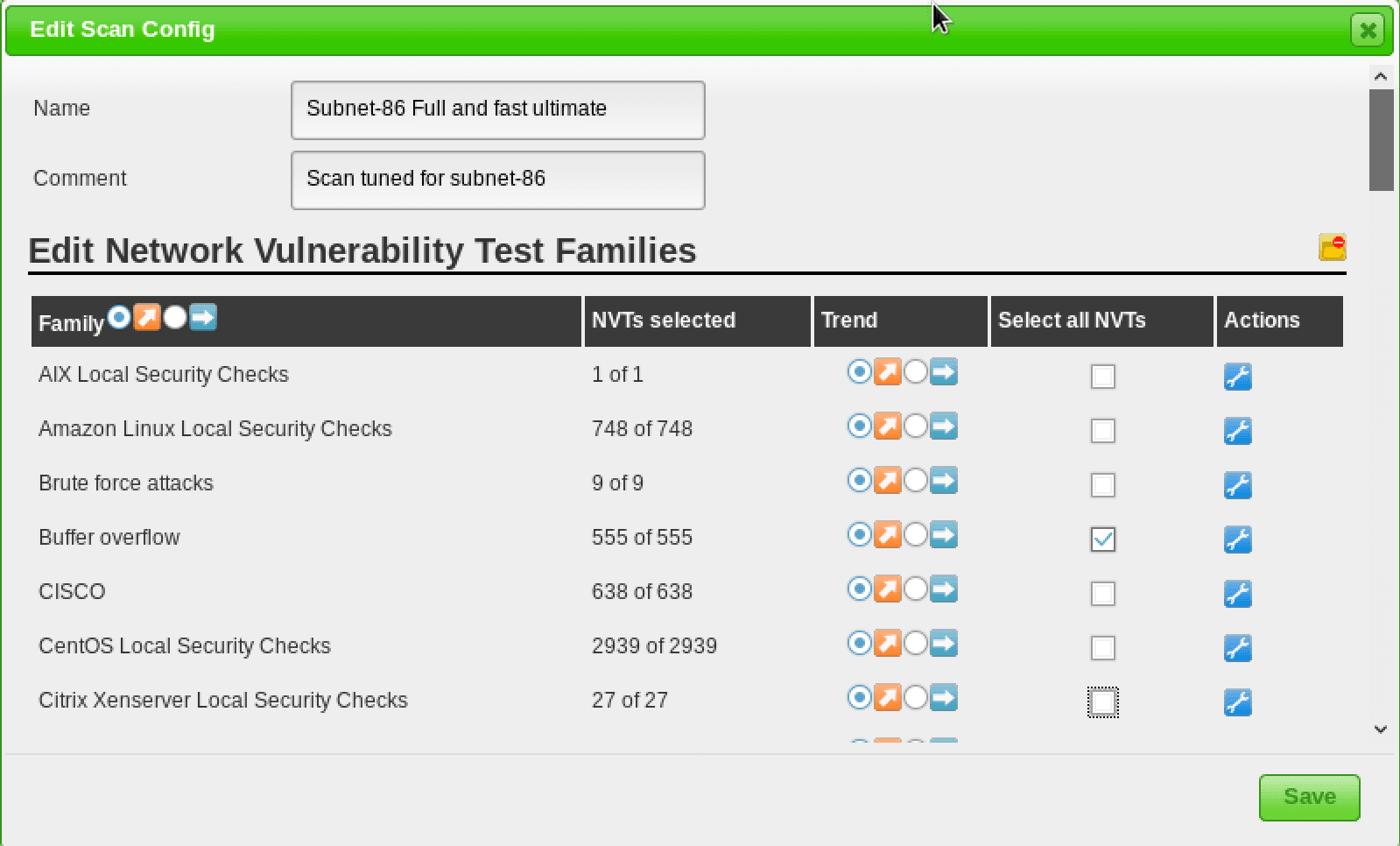

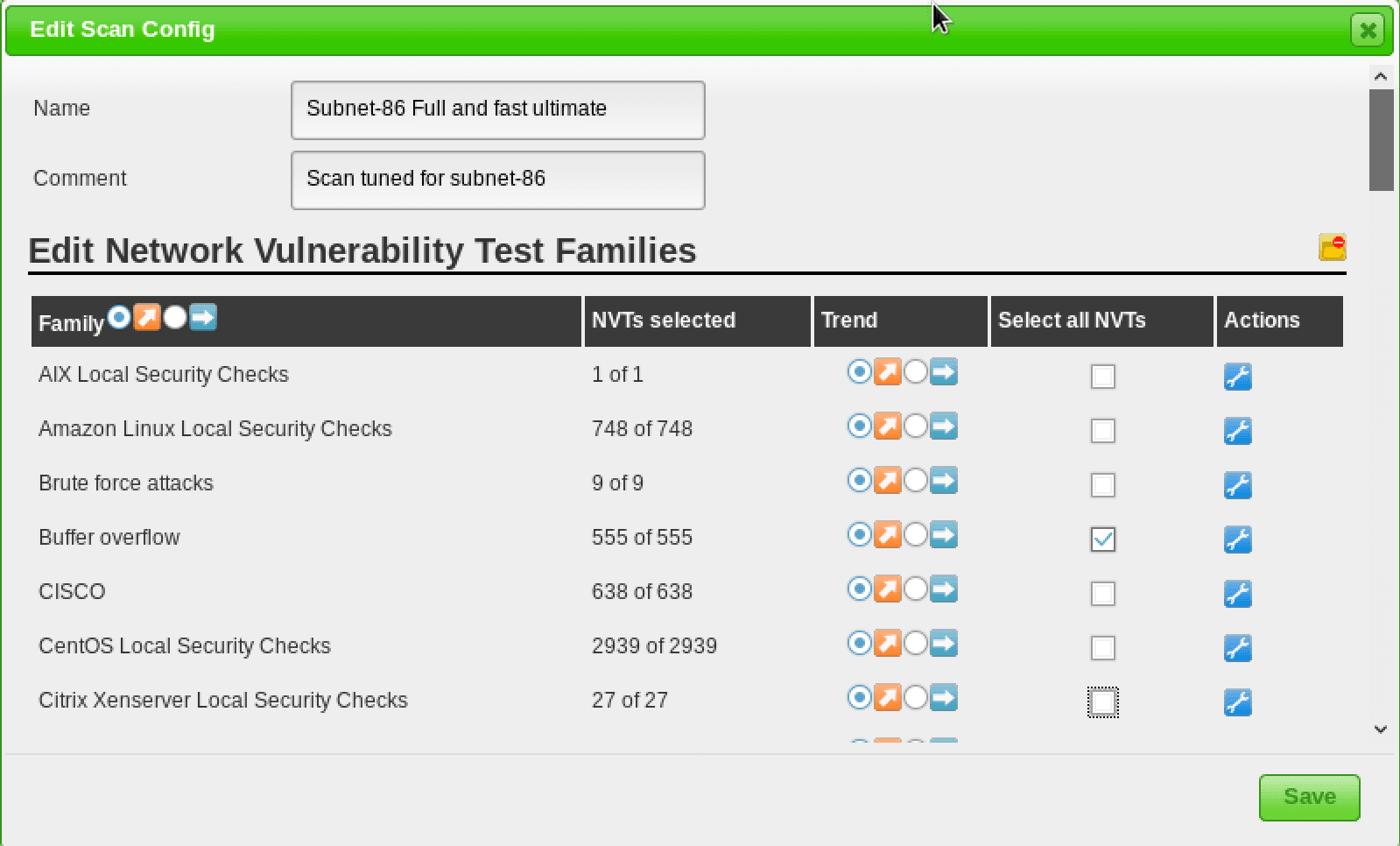

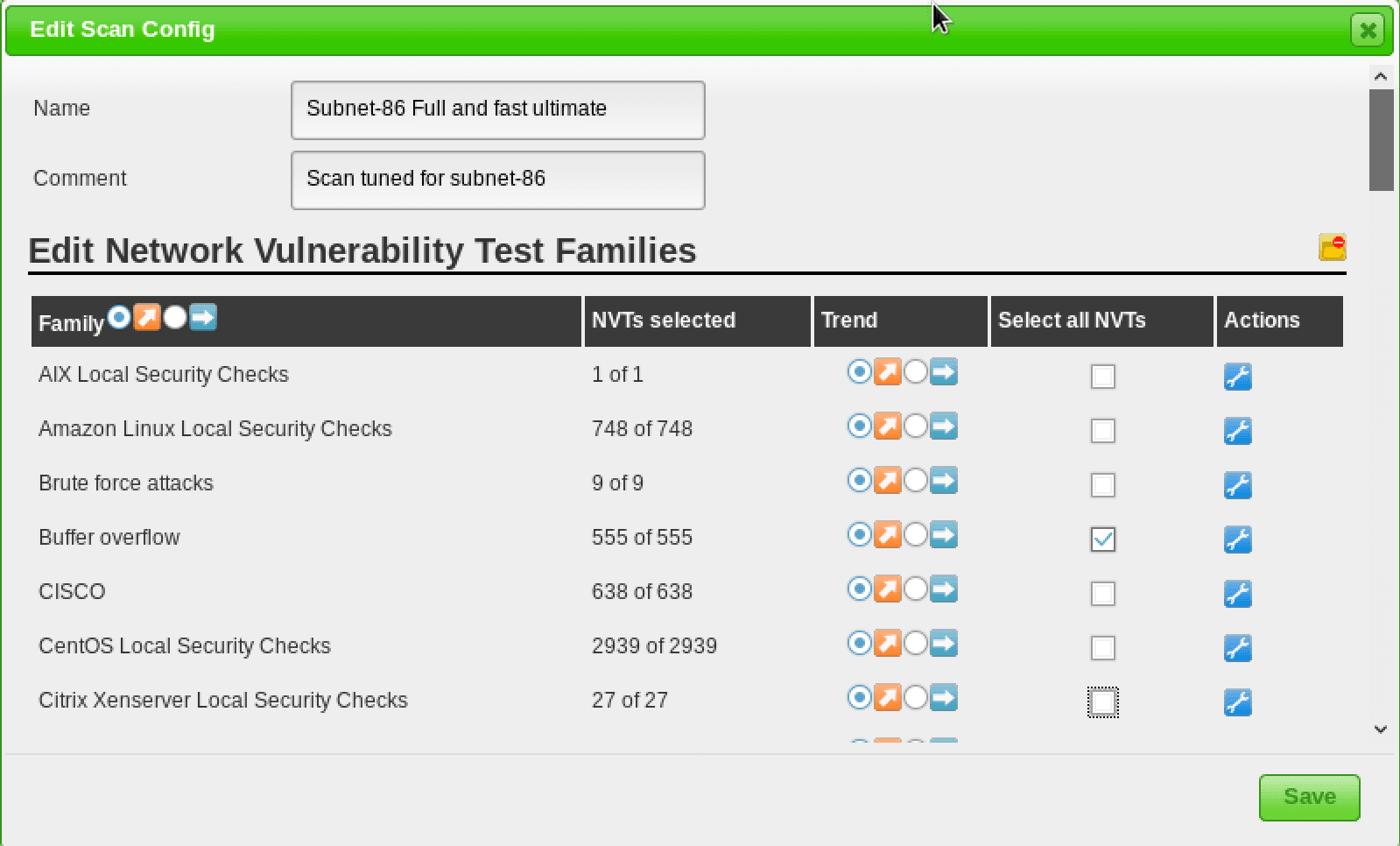

17. OpenVas

ขั้นตอนการประเมินช่องโหว่ที่ครอบคลุมซึ่งเป็นที่รู้จักกันดีนั้นรู้จักกันในชื่อเดิมว่า “Nessus” เป็นระบบโอเพ่นซอร์สที่สามารถตรวจจับปัญหาด้านความปลอดภัยของโฮสต์ ไม่ว่าจะเป็นเซิร์ฟเวอร์หรืออุปกรณ์เครือข่าย เช่น พีซี แล็ปท็อป สมาร์ทโฟน ฯลฯ

ตามที่ระบุไว้ ฟังก์ชันหลักของเครื่องมือนี้คือทำการสแกนโดยละเอียด โดยเริ่มจากการสแกนพอร์ตของที่อยู่ IP เพื่อตรวจสอบว่ามีใครฟังสิ่งที่คุณกำลังพิมพ์อยู่หรือไม่ หากตรวจพบ การฟังเหล่านี้จะได้รับการทดสอบหาช่องโหว่ และผลลัพธ์จะถูกรวบรวมเป็นรายงานสำหรับการดำเนินการที่จำเป็น

OpenVAS Hacking Toolสามารถสแกนโฮสต์ได้หลายโฮสต์พร้อมกันด้วยความสามารถในการหยุด หยุดชั่วคราว และดำเนินการสแกนต่อ สามารถทำการทดสอบความอ่อนไหวมากกว่า 50,000 รายการและแสดงผลในรูปแบบข้อความธรรมดา, XML , HTMLหรือลาเท็กซ์

เครื่องมือนี้สนับสนุนการจัดการที่ผิดพลาดและการโพสต์ผลบวกที่ผิดพลาดไปยังรายชื่อส่งเมลส่งผลให้มีการตอบกลับทันที นอกจากนี้ยังสามารถกำหนดเวลาการสแกน มีอินเทอร์เฟซบรรทัดคำสั่งที่มีประสิทธิภาพ และซอฟต์แวร์ตรวจสอบคอมโพสิตNagiosนอกเหนือจากวิธีสร้างกราฟิกและสถิติ เครื่องมือนี้สนับสนุน ระบบ ปฏิบัติการLinux , UNIXและWindows

ด้วยอินเทอร์เฟซบนเว็บที่มีประสิทธิภาพ เครื่องมือนี้จึงได้รับความนิยมในหมู่ผู้ดูแลระบบ นักพัฒนา และระบบข้อมูลที่ผ่านการรับรอง ผู้เชี่ยวชาญด้านความปลอดภัย หน้าที่หลักของผู้เชี่ยวชาญเหล่านี้คือการตรวจจับ ป้องกันเอกสาร และตอบโต้ภัยคุกคามต่อข้อมูลดิจิทัล

Download Now

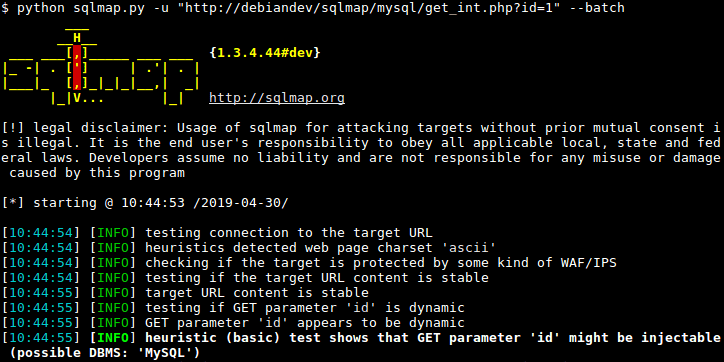

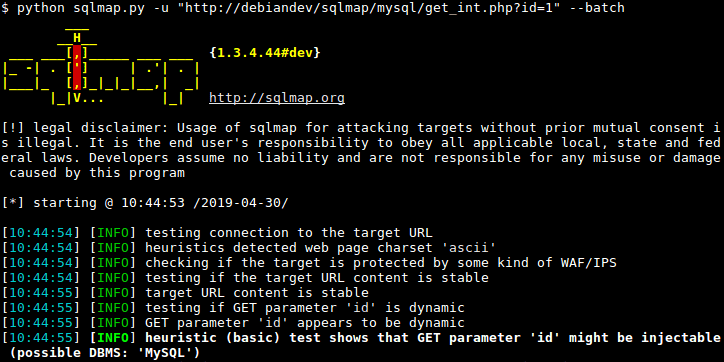

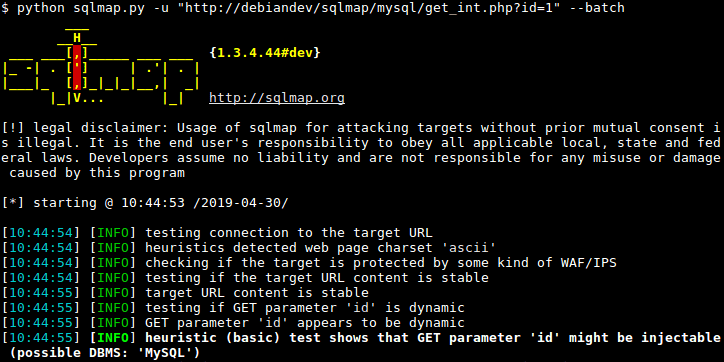

18. แผนที่ SQL

เครื่องมือSQL Mapเป็นซอฟต์แวร์โอเพ่นซอร์ส python ที่เปิดใช้งานการตรวจจับและใช้ประโยชน์จาก ข้อบกพร่องของการฉีด SQLและเข้าควบคุมเซิร์ฟเวอร์ฐานข้อมูลโดยอัตโนมัติ การโจมตีด้วย SQL Injection(SQL Injection)เป็นหนึ่งในความเสี่ยงของเว็บแอปพลิเคชันที่เก่าแก่ที่สุด แพร่หลายที่สุด และเป็นอันตรายอย่างยิ่ง

มี การโจมตี SQL Injection หลายประเภท เช่น in-band SQLi , blind SQLiและout-of-band SQLi การ ฉีด SQLเกิดขึ้นเมื่อคุณขอและเรียกใช้อินพุตของผู้ใช้โดยไม่รู้ตัว เช่น ชื่อผู้ใช้หรือรหัสผู้ใช้ แทนที่จะเป็นชื่อ/รหัสธรรมดาในฐานข้อมูลของคุณ

แฮกเกอร์ที่ใช้ วิธีการฉีด SQLสามารถข้ามมาตรการรักษาความปลอดภัยทั้งหมดบนเว็บแอปพลิเคชันโดยใช้ ฐานข้อมูล SQLเช่นMySQL , Oracle , SQL Serverหรืออื่นๆ และกู้คืนเนื้อหาทั้งหมด เช่น ข้อมูลส่วนบุคคล ความลับทางการค้า ทรัพย์สินทางปัญญา ข้อมูลอื่น ๆ หรือแม้แต่เพิ่ม แก้ไขหรือลบบันทึกในฐานข้อมูล

แฮกเกอร์ยังใช้เทคนิคการถอดรหัสรหัสผ่านตามพจนานุกรมและยังสามารถดำเนินการโจมตีการแจงนับผู้ใช้โดยใช้เทคนิคกำลังเดรัจฉานในจุดอ่อนของเว็บแอปพลิเคชัน วิธีนี้ใช้เพื่อกู้คืนชื่อผู้ใช้ที่ถูกต้องจากเว็บแอปพลิเคชันหรือในกรณีที่ต้องมีการตรวจสอบสิทธิ์ผู้ใช้

คุณยังสามารถจัดเก็บข้อมูลของคุณในฐานข้อมูลของคุณ ซึ่งเป็นโปรแกรมโง่ หรือที่เรียกว่าเครื่องมือ mysqldump เครื่องมือนี้ใช้เพื่อสำรองฐานข้อมูลเพื่อให้สามารถกู้คืนเนื้อหาได้ในกรณีที่ข้อมูลสูญหาย และอยู่ในไดเร็กทอรี root/bin ของไดเร็กทอรีการติดตั้งMySQL ช่วยให้สำรองข้อมูลของคุณผ่านการสร้างไฟล์ข้อความที่มี คำสั่ง SQLที่สามารถสร้างฐานข้อมูลใหม่ได้ตั้งแต่ตอนนี้หรือเริ่มต้น

Download Now

19. ผู้บุกรุก

ผู้บุกรุกเป็นเครื่องสแกนช่องโหว่บนคลาวด์ที่สร้างขึ้นโดยผู้เชี่ยวชาญด้านความปลอดภัยที่มีประสบการณ์ เครื่องมือแฮ็คนี้ระบุจุดอ่อนด้านความปลอดภัยทางไซเบอร์ในโครงสร้างพื้นฐานดิจิทัลของคุณ เพื่อหลีกเลี่ยงการละเมิดข้อมูลที่มีต้นทุนสูง ผู้บุกรุกยังร่วมมือกับผู้ให้บริการระบบคลาวด์รายใหญ่ เช่นSlackและJiraเพื่อติดตามโครงการ

ระบบนี้มีการตรวจสอบความปลอดภัยมากกว่า 9000 รายการ ซึ่งเหมาะสำหรับบริษัททุกประเภทและทุกขนาดที่สนใจจะเอาชนะจุดอ่อนในการรักษาความปลอดภัยทางไซเบอร์ ในกระบวนการตรวจสอบ ดูเหมือนว่าจะระบุการกำหนดค่าความปลอดภัยที่ไม่ถูกต้องและลบข้อผิดพลาดในการดำเนินการควบคุมความปลอดภัยเหล่านี้

นอกจากนี้ยังคอยตรวจสอบข้อโต้แย้งของเว็บแอปพลิเคชันทั่วไป เช่น การฉีด SQLและการเขียนสคริปต์ข้ามไซต์ เพื่อให้คุณสามารถทำงานได้โดยไม่ต้องกลัวว่าจะมีใครมาแย่งงานของคุณและตัดขาด มันทำงานเชิงรุกกับระบบของคุณ ตรวจสอบความเสี่ยงล่าสุด และเคลียร์โดยใช้วิธีแก้ไข เพื่อให้คุณสามารถทำงานต่อไปได้อย่างสงบสุข

แล้วแฮ็กเกอร์กับผู้บุกรุกต่างกันอย่างไร? เป้าหมายหรือเป้าหมายของพวกเขาคือการทำลายระบบรักษาความปลอดภัยเครือข่ายที่อ่อนแอกว่าเพื่อขโมยข้อมูล แฮ็กเกอร์เป็นผู้บงการในศิลปะของการเขียนโปรแกรมเพื่อแฮ็กเข้าสู่โปรแกรมที่ทำงานและสามารถเรียกได้ว่าเป็น 'อาชญากรคอมพิวเตอร์' ในขณะที่ผู้บุกรุกคือผู้ที่ตระหนักถึงจุดอ่อนในระบบและเครือข่ายผ่านโปรแกรมสแกนเครือข่ายอย่างต่อเนื่องและในที่สุดก็หาประโยชน์ เพื่อเจาะระบบเครือข่ายและระบบสารสนเทศ

Download Now

20. มัลเทโก

Maltegoเป็นเครื่องมือสำหรับการวิเคราะห์ลิงก์และการทำเหมืองข้อมูล ซึ่งช่วยให้คุณระบุจุดอ่อนและความผิดปกติของเครือข่ายได้ ทำงานบนการขุดข้อมูลแบบเรียลไทม์และการรวบรวมข้อมูล มันมีอยู่ในสามรุ่น

Maltego CEซึ่งเป็นเวอร์ชันสำหรับชุมชนมีให้บริการฟรี ในขณะที่Maltego classic มีจำหน่ายที่ราคา 999 ดอลลาร์ และเวอร์ชันที่สามMaltego XLมีจำหน่ายที่ราคา 1999 ดอลลาร์ ทั้งสองรุ่นมีราคาสำหรับผู้ใช้เดสก์ท็อป มีผลิตภัณฑ์อื่นของMaltegoสำหรับเว็บเซิร์ฟเวอร์คือCTAS , ITDSและCommsซึ่งรวมถึงการฝึกอบรมและมีราคาเริ่มต้นที่ $40000

แนะนำ: (Recommended: )15 แอพแฮ็ค WiFi ที่ดีที่สุดสำหรับ Android (2020)(15 Best WiFi Hacking Apps For Android (2020))

เครื่องมือนี้ให้ข้อมูลเกี่ยวกับรูปแบบกราฟิกแบบโหนด ในขณะที่Maltego XLสามารถทำงานกับกราฟขนาดใหญ่ โดยให้ภาพกราฟิกที่เน้นจุดอ่อนและความผิดปกติในเครือข่าย เพื่อให้สามารถแฮ็กได้ง่ายโดยใช้ความอ่อนไหวที่เน้นไว้ เครื่องมือนี้สนับสนุนระบบ(Systems)ปฏิบัติการWindows , LinuxและMac(Mac Operating)

Maltegoยังมีหลักสูตรฝึกอบรมออนไลน์ และคุณจะได้รับเวลาสามเดือนในการจบหลักสูตร ซึ่งในระหว่างนั้นคุณมีสิทธิ์เข้าถึงวิดีโอและการอัปเดตใหม่ทั้งหมด เมื่อทำแบบฝึกหัดและบทเรียนทั้งหมดเสร็จสิ้น คุณจะได้รับใบรับรองการเข้าร่วมจากMaltego

Download Now

แค่นั้นแหละ เราหวังว่ารายการ20 เครื่องมือแฮ็ค WiFi ที่ดีที่สุดสำหรับพีซี Windows 10 จะมี(20 best WiFi hacking tools for Windows 10 PC was helpful)ประโยชน์ ตอนนี้ คุณจะสามารถเข้าถึงเครือข่ายไร้สายได้โดยไม่ต้องรู้รหัสผ่าน โดยพื้นฐานแล้วเพื่อการเรียนรู้ เวลาในการถอดรหัสรหัสผ่านอาจแตกต่างกันไปขึ้นอยู่กับความซับซ้อนและความยาวของรหัสผ่าน โปรด(Please)ทราบว่าการแฮ็กเครือข่ายไร้สายเพื่อเข้าถึงโดยไม่ได้รับอนุญาตถือเป็นอาชญากรรมทางอินเทอร์เน็ต และขอแนะนำให้งดเว้นจากการทำเช่นนั้น เนื่องจากอาจนำไปสู่ความยุ่งยากและความเสี่ยงทางกฎหมาย

20 Best WiFi Hacking Tools for PC (2022)

Hacking, as the word suggests, hаs nothing to do with anything ethical. Hacking is forcibly entering into sоmeone’s system with a fraudulent mindset to breach his privacy or steal his system datа. Nonetheless, if it is done under intimation and approval to identify the weaknesses and threats to either a network of computers or a single υnit to hеlp solve someone’s networking issues, it would then be termed aѕ ethical. The person involved in doing so is сalled an ethical hacker.

We have understood what is hacking, and almost all of us have WiFi at home. What is the full form of “WiFi”? For many of us, the acronym stands for “Wireless fidelity”, is a misconception. Though most of us thought it so, for the benefit of one and all, it is simply a trademark phrase meaning IEEE 802.11x and is a wireless technology that provides high-speed wireless internet and network connection.

Before we delve further let us try to understand that a hacking attack is of two types, namely Passive and Active attack and the use of some other terminologies like sniffing, WEP and WPA, etc.

Passive Attack: It first captures data packets of the network and then tries to recover the password of the network by analysis of the packets, in other words taking information from a system without destroying the information. It is more of monitoring and analysis, whereas

Active Attack is when in the process of recovering a password by capturing data packets with either altering or destroying these data packets in other words, taking system information from the system, and then either changing the data or destroying it altogether.

Sniffing: is the process of intercepting and inspecting or, in short, monitoring data packets using a device or a software application with the purpose of either stealing information like password, IP Address, or processes that can help any an infiltrator to enter into a network or system.

WEP: Is a common type of encryption method used by wireless networks standing for ‘Wireless Equivalent Privacy’ and is not considered very safe nowadays as hackers can easily crack WEP keys.

WPA: Is another common encryption method used by wireless networks standing for “WiFi Protected Access” is a Wireless Application Protocol that cannot be easily cracked and is the most secure option as it would require the use of brute force or dictionary attack, in spite of which there would be no surety to crack WPA keys.

With the above terminologies in the background, let us now try to find the best WiFi hacking tools for PC in 2020 working on any operating system, be it, Windows, Mac, or Linux. Detailed below are the popular tools used for network troubleshooting and wireless password cracking.

20 Best Wifi Hacking Tools for PC (2020)

1. Aircrack-ng

Aircrack-ng is a well known, free wireless password cracking software written in C-language. This software mainly focuses on a stepwise method of monitoring, attacking, testing, and finally cracking the password. This application uses the standard FMS attack, the Korek attack, and the new PTW attack to optimize its speed, making it an effective WiFi cracking tool.

It primarily works on the Linux operating system and supports Windows, OS X, Free BSD, NetBSD, OpenBSD, and even Solaris and eComStation 2 operating systems. The app also supports other wireless adaptors like Live CD and VMWare images. You do not require much expertise and knowledge to use the VMWare image, but it has certain constraints; it works with a limited set of operating systems and supports a limited number of USB devices.

The app currently available in English uses data packets to crack the 802.11b network’s WEP and the WPA-PSK keys. It can crack WEP keys using an FMS attack, PTW attack, and dictionary attacks. To crack WPA2-PSK, it uses dictionary attacks. The app lays focus on Replay attacks, de-authentication, fake access points, and much more. It also supports the export of data to a text file.

This software can be downloaded using the link http://www.aircrack-ng.org/, and the best part is that in case you do not know how to use the software, you have available online tutorials, provided by the company which has designed this software, where you can learn how to install and use, to crack wireless passwords.

Download Now

2. WireShark

Wireshark Hacking Tool is an open-source, free data packet analyzer and network procedure analysis software. It is one of the best wifi hacking tool which is very popular among Windows users. This tool enables an understanding of what’s happening on your network at the minutest or microscopic level. It is used for network troubleshooting and analysis, development of software, and communications procedures. It can also be used in educational developmental work.

You can use this software to inspect and analyze either online or offline any number of hundreds of protocols and get the best results. It can not only just analyze wireless data but can also pick up and read data from Bluetooth, Ethernet, USB, Token Ring, FDDI, IEEE 802.11, PPP/HDLC, ATM, Frame relay, etc. for analysis.

This tool supports multiple Operating systems and can be run using Windows, Linux, Mac OS, Solaris, FreeBSD, NetBSD, and much more. Many commercial organizations, non-profit enterprises, government agencies, and educational institutions use it as an existing or de facto standard for detailed inspection across different protocols.

It can peruse through captured data using TTY-mode TShark utility or the Graphical User Interface (GUI). It allows communication through graphical icons and audio indicators but does not use a text-based user interface, text navigation, or typed command labels.

It has a rich Voice over Internet Protocol i.e., VoIP analysis or, in standard terms, phone service over the Internet, which is possible if you have a good internet connection. This helps you avoid your call through a local phone company tower, which charges more for the same call than a VoIP call.

WireShark is also known for the most powerful display features, and it can also capture gzip-compressed files and decompress them during the running of a computer program without interrupting or disrupting the already running program.

The app can also be used to decrypt many protocols like IPsec, ISAKMP, Kerberos, SNMPv3, SSL/TLS, WEP, and WPA/WPA2. Using the app, you can also apply different color coding to your list of data packets for a quick and easy to use and understand analysis.

It also supports the export of data to a plain text file, PostScript, CVS, or XML. The WireShark hacking tool is considered the best tool for analyzing data packets with good functionality and using the link – https://www. wireshark.org/ you can download this tool for your use.

Download Now

3. Cain & Abel

Cane & Abel is another popular software in the list of tools to recover Wifi password, which is simply a softer way of using the word hacking. It is named after the children of Adam and Eve, an interesting way of naming by the tool’s developers. An intriguing name, isn’t it? However, let’s leave the naming to the wisdom of the developers and proceed ahead.

This tool is used for different versions of Microsoft OS and uses various techniques through the process of investigating and analyzing each data packet individually, and decoding scrambled passwords, or simply by using brute force, dictionary attacks, and cryptanalysis attacks.

Using the app you can also examine wireless data and retrieve wireless network keys by detecting cached passwords and analyzing routing security details. A newly added hacking feature is Address Resolution Protocol or the ARP support for detection on switched LANs and MITM attacks.

If this is not the end-all, using the Windows WiFi hacking software, you can also record Voice over Internet Protocol i.e., VoIP conversations.

This is the recommended and most used tool by security consultants, professional penetration testers, and anyone who plans to use it constructively for ethical purposes and not cheating on anyone for unauthorized password access.

Download Now

4. Nmap

Nmap is one of the best open-source wifi hacking tool for Windows PC. The abbreviation of Nmap in its expanded form stands for Network Mapper available for Android users. It was designed with the original intention to scan large networks though it can work equally well for single hosts. It is mainly used for network discovery cum management and computer security auditing.

Nmap is made available freely on Github using the link https://github.com/kost/NetworkMapper. Most Nmap scanners can also take the help of unofficial Android Frontend to download, install, and use it. The user can, according to his need, redesign, or even modify the software. The App works well for the Smartphone user on both rooted and non-rooted devices.

It supports all the major computer operating systems such as Linux operating system, Windows, and Mac OS X. Network admins have found it to be a very useful tool for several tasks like getting to know the network inventory by checking the number of hosts using the network, the type of services being offered by them and the kind of operating system i.e., various versions of operating systems being used to run the activities.

This service available free of cost is best used for the scanning of networks. It supports several Operating systems, as indicated above, and keeps an eye on the kinds of data packet filters/firewalls being used and many other attributes/aspects like transferring data using binaries using HTTPS default.

Download Now

5. Metasploit

Metasploit is a free, open-source, powerful hacking tool owned by Rapid7, a Massachusetts-based security company. This hacking software can test the weaknesses/susceptibility of computer systems or break into the systems. Like many information security tools, Metasploit can be used for both legal and illegal activities.

It is a penetration testing software cum cybersecurity tool available both in the free and paid version. It supports the high level general-purpose Japanese programming language called ‘Ruby’ designed in Japan in 1990. You can download the software using the link https://www.metasploit.com. It can be used with a web user interface or a command prompt or link, as mentioned.

Also Read: 10 Best Office Apps for Android to Boost Your Productivity

The Metasploit tool supports all the central computer operating systems such as Linux system, Windows, Mac OS, open BSD, and Solaris. This hacking tool tests any compromises in system security through spot-checking. It makes a count of the list of all networks carry out attacks by executing necessary penetration tests on networks and also elude getting noticed in the process.

Download Now

6. Kismet

Kismet is a Wifi-hacking tool used to find and identify wireless devices. The word in Arabic means ‘division’. On a lighter note, Kismet, in the Indian national language Hindi, is often used when something of importance comes into your life entirely by chance or by fate.

This tool identifies networks by passively detecting and disclosing hidden networks, if in use. Technically speaking in terms of hacking, it is a data packet sensor, which is a network and intrusion detection system for 802.11 layer-2 wireless local area networks i.e., 802.11a, 802.11b, 802.11g, and 802.11n traffic.

This software works with any WiFi card that supports from mode and is built on client/server modular design or framework. It supports all operating systems such as Linux system, Windows, Mac OS, OpenBSD, FreeBSD, NetBSD. It can also run on Microsoft Windows and many other platforms. Using the link http://www.kismetwireless.net/ the software can be downloaded without any problem.

Kismet also supports channel hopping, implying that it can continuously change from one channel to another without following any sequence, as defined by the software user. Since the adjacent channels overlap, it enables capturing more data packets, which is an additional advantage of this software.

Download Now

7. NetSparker

NetSparker is a web application used for security scanning and ethical hacking issues. Due to its proof-based scanning technology, it is considered a highly accurate weakness detection technique. It is an easy to use security scanner software that can automatically find susceptibilities that can be exploited to put the user’s sensitive data at risk.

It can easily find weaknesses like SQL Injection, XSS or Cross-Site Scripting and Remote File Inclusions, and other web applications, web services, and web APIs. So the first thing first, you have to secure your web activities using NetSparker.

It can scroll through all modern and custom web applications regardless of the platform or technology they have used. The same applies to your web servers, whether you are using Microsoft ISS or Apache and Nginx on Linux. It can scan them for all security issues.

It is available in two versions either as a built-in penetration testing and reporting tool in Microsoft Windows applications or an online service to enable its use for scanning of thousands of other websites and web applications in just 24 hours.

This scanner supports AJAX and Java-based applications like HTML 5, Web 2.0, and Single Page Applications (SPAs), allowing the team to take quick remedial action on the identified issue. In a nutshell, it’s an excellent tool to overcome all involved security risks in thousands of web sites and applications in a quick time.

Download Now

8. Airsnort

AirSnort is another popular wireless LAN or WiFi password cracking software. This software developed by Blake Hegerle and Jeremy Bruestle comes free of cost with Linux and Windows operating systems. It is used to decrypt WEP Keys/encryption or password of a WiFi 802.11b network.

This tool can be downloaded from Sourceforge using the link http://sourceforge.net/projects/airsnort and works on data packets. It first captures data packets of the network and then tries to recover the password of the network by analysis of the packets.

In other words, it undertakes a passive attack i.e., works by simply monitoring the transmission of the data and tries to gain information or quantify the encryption or password keys on receipt of an adequate quantity of data packets without destroying the data. It is plainly monitoring and recognition of the information.

AirSnort is a simple tool to crack WEP passwords. It is available under the GNU general public license and is free. Though the software is functional but has been no longer maintained for the last three years, no further development has occurred.

Download Now

9. Ettercap

Ettercap is an open-source and best Wifi hacking tool for PC that supports cross-platform application, implying that when you can use a particular application on multiple computers or multiple applications on a single system. It can be used for the ‘man-in-the-middle attack’ on the Local area network i.e., the data sent across the LAN gets also sent to each device connected to the LAN in between the sender and the receiver.

This hacking tool supports various operating systems, including Linux, Mac OS X, BSD, Solaris, and Microsoft Windows. Using this system, you can undertake security audits to check for any loopholes and plug the security leaks before any mishap. It can also analyze the network protocol by checking all the rules governing data transfer amongst all devices in the same network irrespective of their design or internal process.

This tool allows for custom plug-ins or add-ons that add features to the already present software program as per your customary needs and requirements. It also enables content filtering and enables sniffing of HTTP SSL secured data by intercepting and inspecting the data to counter the stealing of passwords, IP addresses, any protected information, etc.

Download Now

10. NetStumbler

NetStumbler, also known as Network Stumbler, is a well-known, free to acquire tools available to find open wireless ingress points. It runs on Microsoft Windows operating systems from Windows 2000 to Windows XP and enables detection of 802.11a, 802.11b, and 802.11g wireless networks. It also has a trimmed down version of itself known as the MiniStumbler.

This tool has not been developed for almost 15years since the last release in 2005. Its trimmed-down version can be used with the operating systems in handheld Consumer Electronic devices like the CD, DVD players, stereos, TVs, home theatres, handheld computers or laptops, and any other audio and video equipment.

Once you run the tool, it automatically starts to scan the wireless networks around, and once completed; you will see the complete list of networks in the vicinity. It is, therefore, basically used for wardriving, which is a process of mapping WiFi networks in a locally specified area and is also known as access point mapping.

You can also detect unauthorized access points in the specified area of concern using this tool. It also helps find locations with low network and can also support in verifying network configurations like Linux, Mac OS X, BSD, Solaris, Microsoft Windows, and many more.

The drawback of this hacking software is that it can be easily sensed by any wireless detection system or device if working in the vicinity, and also this tool also does not work accurately with the latest 64 Bit operating system. Lastly, the tool can be downloaded using the link http://www.stumbler.net/ for those interested in using it.

Download Now

11. Kiuwan

This is a liability scanner software that maps the area underscan for wireless networks and intercepts them to accesses the gullibility to hack/steal a password, IP addresses, and any other information. Once those networks are identified, it automatically begins its action to redress these liabilities.

The tool also caters to the Integrated Development Environment, a software program that provides exhaustive facilities to users to perform various functions like code editing, debugging, text editing, project editing, output viewing, resource monitoring, and many more. The IDE programs, e.g., NetBeans, Eclipse, IntelliJ, Visual studio, Webstorm, Phpstorm, etc. help provide feedback during software development.

Kiuwan also makes provisions for twenty plus programming languages like Java, C/C++, Javascript, PHP, JSP, and many more for desktops, webs, and mobile apps. It is known to meet the most rigorous industry standards, including OWASP, CWE, SANS 25, HIPPA, WASC, ISO/IEC 25000, PCI, ISO/IEC 9126, and more, making it a highly favored tool.

Kiuwan multi-technology scan engine also through its ‘Insights’ tool reports on weakness in the wireless networks in open source components besides managing license compliance. This code review tool offers a free trial and single time use for hackers at a cost for once-in-a-while hackers. For the many reasons indicated, it is regarded amongst the leading hacking tools in the industry.

Download Now

12. Nikto

Nikto is another open-source web scanner cum hacking tool which undertakes comprehensive tests against specified web servers or remote hosts. It scans multiple items like 6700 potentially dangerous files, issues related to many outdated servers, and any version-specific concerns of many servers.

This hacking tool is a part of Kali Linux distribution with a simple command-line interface. Nikto enables checks for configurations like HTTP server options or identification of installed web servers and software. It also detects default installation files like any multiple index files and frequently auto-updates scan items and plug-ins.

The tool houses many other customary Linux distributions like Fedora in its software arsenal. It also executes a Cross-Site Scripting susceptibility test to check if the untrusted outside source is allowed to inject its malicious code into the user’s web application to hacking his WiFi.

Also Read: 3 Ways to Share Wi-Fi Access without revealing Password

It also undertakes dictionary-based brute attacks to enable WiFi hacking, and using LibWhisker IDS encoding techniques can evade intrusion detection systems. It can log-in and integrate with the Metasploit framework. All reviews and reports are saved in a text file, XML, HTML, NBE, and CSV file formats.

This tool supports basic PERL installation and can be used on Windows, Mac, Linux, and UNIX systems. It can be using Headers, favicons, and files to identify the installed software. It is a good penetration tool that makes vulnerability testing easy on any victim or target.

Download Now

13. Burp Suite

This WiFi hacking tool has been developed by PortSwigger Web Security and is a Java-based penetration testing tool. It helps you to identify the weakness or susceptibilities in the wireless networks. It is available in three versions, i.e., the Community version, the professional version, and the Enterprise version, each priced differently based on your requirement.

The community version is available free of cost, while the professional version costs $399 per user per year, and the Enterprise version costs $3999 per year. The free version has in itself a limited functionality but is good enough for use. The community version is an all-in-one set of tools with essential manual tools. Still, to enhance the functionality, you can install add-ons called BApps, upgrading to higher versions with enhanced functionality at higher costs as indicated against each version above.

Amongst the various features available in the Burp Suite WiFi hacking tool, it can scan for 100 types of widespread weakness or susceptibilities. You can even schedule and repeat scanning. It was the first tool to provide Out-Of-Band Application Security Testing (OAST).

The tool checks on each weakness and provides detailed advice for the specifically reported weakness of the tool. It also caters to CI or Continuous Integration testing. Overall, it is a good web security testing tool.

Download Now

14. John the Ripper

John the Ripper is an open-source, free of cost WiFi hacking tool for password cracking. This tool has the proficiency to conjoin several password crackers into one package making it one of the most popular cracking tools for hackers.

It performs dictionary attacks and can also make necessary alterations to it to enable password cracking. These alterations can be in single attack mode by modifying a related plaintext (such as a username with an encrypted password) or checking the variations against the hashes.

It also uses the Brute force mode for cracking passwords. It caters to this method for those passwords that do not appear in dictionary wordlists, but it takes a longer time to crack them.

It was originally designed for the UNIX operating system to detect weak UNIX passwords. This tool supports fifteen different operating systems, which include eleven different versions of UNIX and other Operating systems like Windows, DOS, BeOS, and Open VMS.

This tool automatically detects password hash types and work as a customizable password cracker. We observe that this WiFi hacking tool can crack various types of encrypted password formats, including hash type crypt passwords often found on multiple UNIX versions.

This tool is known for its speed and is, in fact, a fast password cracking tool. As suggested by its name, it rips through the password and cracks it open in no time. It can be downloaded from _John the Ripper website.

Download Now

15. Medusa

The name Medusa, in Greek mythology, was the daughter of the Greek deity Phorcys portrayed as a winged female with snakes in place of hair and was cursed to turn into stone anyone who looked into her eyes.

In the above context, the name of one of the best online WiFi hacking tools seems quite a misnomer. The tool designed by the foofus.net website members is a brute force hacking tool, available to download from the internet. A number of services that support remote authentication are supported by the Medusa hacking tool.

The tool has been devised so that it allows thread-based parallel testing, which is an automatic software testing process that can initiate multiple tests against multiple hosts, users, or passwords at the same time to verify the key functional capabilities of a specific task. The purpose of this test is time-saving.

Another key feature of this tool is its flexible user input, wherein the target input can be specified in various ways. Each input can be either a single input or multiple inputs in a single file, giving the user the flexibility to create customizations and shortcuts to hasten his performance.

In using this crude hacking tool, its core applications need not be modified to compound the list of services for brute force attacks. In the device, all service modules exist as independent .mod file making it a modular design application.

Download Now

16. Angry IP Scanner

It is one of the best Wifi hacking tool for PC for scanning IP addresses and ports. It can scan both local networks as well as the internet. It’s free to use the WiFi hacking tool, which does not require any installation by virtue of which it can be effortlessly copied and used anywhere.

This cross-platform software can support multiple software platforms, which may be operating systems like Blackberry, Android, and iOS for smartphones and tablet computers or cross-platform programs like Microsoft Windows, Java, Linux, macOS, Solaris, etc.

The Angry IP Scanner application enables a command-line interface (CLI), a text-based user interface used to view and manage computer files. This lightweight application is written and maintained by Anton Keks, a software expert, the co-owner of a software development organization.

This tool can save and export the results in several formats like CSV, TXT, XML, etc. You can also file in any format using this tool or randomly access the data, there is no sequence of events, and you can jump directly from point A to point Z without going through the proper sequence.

The scanning tool simply pings each IP address by sending a signal in order to determine the status of every IP address, resolve a hostname, scan ports, etc. The data thus collected about each host can then be expanded in one or more paragraphs to explain any complexities using plug-ins.

This tool uses a separate scanning thread for every single IP address scanned using a multi-threaded approach to increase its scanning speed. With many data fetchers, this tool allows the addition of new capabilities and functionality to enhance its performance. It is overall a good tool with a number of features for its users.

Download Now

17. OpenVas

A well known comprehensive vulnerability assessment procedure is also known by its old name “Nessus”. It is an open-source system that can detect any host’s security issues, whether a server or a network device such as PCs, laptops, smartphones, etc.

As stated, this tool’s primary function is to perform detailed scanning, starting with the port scan of an IP address to detect if anyone is listening to what you are typing. If detected, these listening are tested for vulnerabilities, and the results are compiled into a report for necessary action.

OpenVAS Hacking Tool can scan multiple hosts simultaneously with the ability to stop, pause, and resume scan tasks. It can undertake more than 50,000 susceptibility tests and show the results in plain text, XML, HTML, or latex formats.

This tool advocates False-positive management and posting any false positive to its mailing list results in immediate feedback. It can also schedule scans, has a powerful command-line interface, and composite Nagios monitoring software besides graphics and statistics generation methods. This tool supports Linux, UNIX, and Windows operating systems.

Being a powerful web-based interface, this tool is very popular amongst administrators, developers, and certified information systems, security professionals. The major function of these experts is to detect, prevent document, and counter threats to digital information.

Download Now

18. SQL Map

The SQL Map tool is open source python software that automatically enables detecting and exploiting SQL injection flaws and taking over of database servers. SQL Injection attacks are one of the oldest, most pervading, and highly dangerous web application risks.

There are various types of SQL Injection attacks like the in-band SQLi, blind SQLi, and out-of-band SQLi. An SQL injection occurs when you unknowingly ask for and run a user input like their username or user-id rather than a simple name/id on your database.

Hackers using the SQL injection method can bypass all security measures on web applications using an SQL database such as MySQL, Oracle, SQL Server, or others and recover all the contents like personal data, trade secrets, intellectual property, any other information and even add, modify or delete records in the database.

The hackers also employ dictionary-based password cracking techniques and can also undertake the user enumeration attack by using brute-force techniques on web application weaknesses. This method is used to recover the valid username from a web application or where user authentication is required.

You can also store your information in your database, dumb, known as the mysqldump tool. This tool is used to back-up a database so that its contents can be restored in the event of data loss and is located in the root/bin directory of the MySQL installation directory. It enables the back-up of your information through the generation of a text file that contains SQL statements that can re-create the databases from now or scratch.

Download Now

19. Intruder

The intruder is a cloud-based vulnerability scanner built by experienced security professionals. This hacking tool locates cybersecurity weaknesses in your digital infrastructure to avoid costly data breaches. The intruder also coalesces with major cloud providers like Slack and Jira for project tracking.

This system has more than 9000 security checks available, which are up for use to all types and sizes of companies interested to overcome the weaknesses in their cybersecurity. In the process of checking, it looks to identify incorrect security configurations and removes the errors in the execution of these security controls.

It also keeps a check on common web application contentions like SQL injection and cross-site scripting so that you can do your work without the fear of anyone ripping into your work and severing it. It proactively works on your system, checking for any latest risks and clears them using its remedies so that you can peacefully continue with your working.

So what is the difference between a hacker and an intruder? Their aim or goal is to break the weaker network security systems to steal information. The hacker is a mastermind in the art of programming to hacking into programs that work and can be termed as a ‘computer criminal’ whereas intruders are those who, through their continuous network scanning programs are aware of weaknesses in the system and networks and ultimately exploit them to breach into networks and information systems.

Download Now

20. Maltego

Maltego is a tool for link analysis and data mining, which helps you locate the network’s weak points and abnormalities. It works on real-time data mining and information collection. It is available in three versions.

Maltego CE, the community version, is available free of cost, whereas the Maltego classic is available at a price of $999, and the third version, the Maltego XL, is available at the cost of $1999. Both the priced versions are available for the desktop user. There is another product of Maltego for the webserver, namely CTAS, ITDS, and Comms, which includes training and has an initial price of $40000.

Recommended: 15 Best WiFi Hacking Apps For Android (2020)

This tool provides data on node-based graphical patterns, whereas Maltego XL can work with large graphs, providing graphic pictures highlighting the weaknesses and abnormalities in the network to enable easy hacking by using the highlighted susceptibilities. This tool supports Windows, Linux, and Mac Operating Systems.

Maltego also provides an on-line training course, and you are given three months to complete the course, during which you are eligible to access all new videos and updates. Upon completing all exercises and lessons, you will be given a certificate of participation by Maltego.

Download Now

That’s it, we hope that this list of 20 best WiFi hacking tools for Windows 10 PC was helpful. Now you will be able to access the wireless network without knowing its password, basically for learning purposes. The password cracking time may vary depending on the complexity and length of the passwords. Please note hacking wireless networks to get unauthorized access is a cyber-crime, and it is advised to refrain from doing so as it may lead to legal complications and risks.