Man-In-The-Middle Attack (MITM) คืออะไร: คำจำกัดความ การป้องกัน เครื่องมือ

การปกป้องข้อมูลของเราทางออนไลน์ไม่ใช่เรื่องง่าย โดยเฉพาะอย่างยิ่งในปัจจุบันนี้เมื่อผู้โจมตีมักคิดค้นเทคนิคใหม่ๆ และหาประโยชน์เพื่อขโมยข้อมูลของคุณ บางครั้งการโจมตีของพวกเขาจะไม่เป็นอันตรายต่อผู้ใช้แต่ละราย แต่การโจมตีขนาดใหญ่ในเว็บไซต์ยอดนิยมหรือฐานข้อมูลทางการเงินบางแห่งอาจเป็นอันตรายได้ ในกรณีส่วนใหญ่ ผู้โจมตีจะพยายามส่งมัลแวร์ไปยังเครื่องของผู้ใช้ก่อน บางครั้งเทคนิคนี้ใช้ไม่ได้ผล

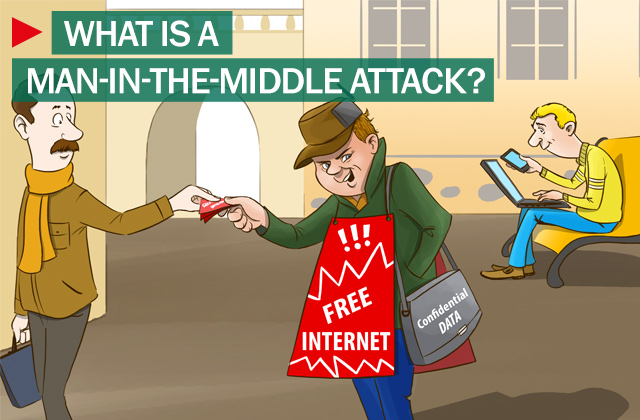

ที่มาของภาพ: Kaspersky

Man-In-The-Middle Attack คืออะไร

วิธีที่นิยมคือ การโจมตี แบบMan-In-The-Middle (Man-In-The-Middle attack)เรียกอีกอย่างว่าการ โจมตีกลุ่มถัง(bucket brigade attack)หรือบางครั้ง Janus โจมตี(Janus attack) ในการเข้ารหัส ตามชื่อของมัน ผู้โจมตีจะรักษาตัวเองระหว่างสองฝ่าย ทำให้พวกเขาเชื่อว่าพวกเขากำลังพูดคุยกันโดยตรงผ่านการเชื่อมต่อส่วนตัว เมื่อการสนทนาทั้งหมดถูกควบคุมโดยผู้โจมตี

การโจมตีแบบคนกลางจะประสบความสำเร็จได้ก็ต่อเมื่อผู้โจมตีสร้างการรับรองความถูกต้องร่วมกันระหว่างสองฝ่าย โปรโตคอลการเข้ารหัสส่วนใหญ่จะให้รูปแบบการพิสูจน์ตัวตนปลายทางบางรูปแบบเสมอ โดยเฉพาะเพื่อป้องกัน การโจมตี MITMต่อผู้ใช้ โปรโตคอล Secure Sockets Layer (SSL)(Secure Sockets Layer (SSL))มักใช้เพื่อรับรองความถูกต้องฝ่ายใดฝ่ายหนึ่งหรือทั้งสองฝ่ายโดยใช้ผู้ออกใบรับรองที่เชื่อถือได้ร่วมกัน

มันทำงานอย่างไร

สมมติว่ามีตัวละครสามตัวในเรื่องนี้: Mike , RobและAlex ไมค์(Mike)ต้องการสื่อสารกับร็อบ (Rob)ในขณะเดียวกันอเล็กซ์(Alex) (ผู้โจมตี) ยับยั้งการสนทนาเพื่อดักฟังและสนทนาเท็จกับร็อบ(Rob)ในนามของไมค์ (Mike)อย่าง แรก(First)ไมค์(Mike)ขอรหัสสาธารณะของร็อบ (Rob)ถ้าร็อบ(Rob)มอบกุญแจให้ไมค์(Mike)อเล็กซ์(Alex)ก็สกัดกั้น และนี่คือวิธีที่ "การโจมตีแบบคนกลาง" เริ่มต้นขึ้น อเล็กซ์(Alex)จึงส่งข้อความปลอมถึงไมค์(Mike)ที่อ้างว่ามาจากRobแต่รวมกุญแจสาธารณะของAlex ด้วย (Alex)ไมค์(Mike)เชื่ออย่างง่ายดายว่ากุญแจที่ได้รับนั้นเป็นของร็อบทั้งๆ(Rob)ที่ไม่เป็นความจริง Mikeเข้ารหัสข้อความของเขาอย่างไร้เดียงสาด้วย กุญแจของ Alexและส่งข้อความที่แปลงแล้วกลับไปที่Rob

ในการโจมตีMITM ที่พบบ่อยที่สุด ผู้โจมตีมักใช้เราเตอร์ (MITM)WiFiเพื่อสกัดกั้นการสื่อสารของผู้ใช้ เทคนิคนี้สามารถใช้ได้โดยใช้ประโยชน์จากเราเตอร์ด้วยโปรแกรมที่เป็นอันตรายเพื่อสกัดกั้นเซสชันของผู้ใช้บนเราเตอร์ ที่นี่ ผู้โจมตีกำหนดค่าแล็ปท็อปของเขาเป็นWiFi hotspot ก่อน โดยเลือกชื่อที่ใช้กันทั่วไปในที่สาธารณะ เช่น สนามบินหรือร้านกาแฟ เมื่อผู้ใช้เชื่อมต่อกับเราเตอร์ที่เป็นอันตรายนั้นเพื่อเข้าถึงเว็บไซต์ เช่น ไซต์ธนาคารออนไลน์หรือไซต์การค้า ผู้โจมตีจะบันทึกข้อมูลประจำตัวของผู้ใช้เพื่อใช้ในภายหลัง

เครื่องมือและการป้องกันการโจมตีแบบคนกลาง

การป้องกันMITM ที่มีประสิทธิภาพส่วนใหญ่ สามารถพบได้ที่เราเตอร์หรือฝั่งเซิร์ฟเวอร์เท่านั้น คุณจะไม่มีสิทธิ์ควบคุมการรักษาความปลอดภัยของธุรกรรมของคุณโดยเฉพาะ คุณสามารถใช้การเข้ารหัสที่รัดกุมระหว่างไคลเอนต์และเซิร์ฟเวอร์แทน ในกรณีนี้ เซิร์ฟเวอร์ตรวจสอบคำขอของไคลเอ็นต์โดยแสดงใบรับรองดิจิทัล จากนั้นจึงสร้างการเชื่อมต่อได้เท่านั้น

อีกวิธีหนึ่งในการป้องกัน การโจมตี MITM ดังกล่าว คือ อย่าเชื่อมต่อกับ เราเตอร์ WiFi แบบเปิด โดยตรง หากต้องการ คุณสามารถใช้ปลั๊กอินของเบราว์เซอร์ ได้เช่นHTTPS EverywhereหรือForceTLS ปลั๊กอินเหล่านี้จะช่วยคุณในการสร้างการเชื่อมต่อที่ปลอดภัยทุกครั้งที่มีตัวเลือก

อ่านต่อ(Read next) : การโจมตีแบบ Man-in-the-Browser(Man-in-the-Browser attacks)คืออะไร ?

Related posts

Internet Security article and tips สำหรับผู้ใช้ Windows 10

5 ส่วนเสริมความเป็นส่วนตัว Firefox ที่ดีที่สุดเพื่อความปลอดภัยออนไลน์

Online Reputation Management Tips, Tools & Services

วิธีตรวจสอบว่าลิงก์ปลอดภัยหรือไม่ใช้เว็บเบราว์เซอร์ของคุณ

ค้นหาว่า online account ของคุณถูกแฮ็กและรายละเอียดอีเมลและรหัสผ่านรั่วไหลออกมา

7 วิธีในการที่ ASUS Parental Controls ปกป้องเด็กของคุณ

Globus Free VPN Browser review: Encrypt การจราจรทั้งหมด Browse โดยไม่ระบุชื่อ

Avoid Online Tech Support Scams and PC Cleanup Solutions

วิธีการควบคุมเวลาอินเทอร์เน็ตของลูกของคุณใน ASUS router ของคุณ

Fleeceware คืออะไร วิธีป้องกันตัวเองจาก Fleeceware apps?

10 อันดับแรกที่พบมากที่สุด Online, Internet and Email scams & การหลอกลวง

4 เครื่องมือค้นหาที่ดีที่สุดสำหรับเด็ก

Traffic Fingerprinting เว็บไซต์คืออะไร? วิธีการป้องกันตัวเอง?

ฟรี Fake Name Generator เพื่อสร้าง Fake Identity

การหลอกลวง Whaling คืออะไรและวิธีการปกป้ององค์กรของคุณ

Browser Fingerprinting วิธีปิดใช้งานลายนิ้วมือ Browser

Photo Collage maker Online Tools and Software ฟรี

Microsoft Scams: Phone & Email หลอกลวงที่ใช้ในทางที่ผิด Microsoft Name

Safeguard ลูก ๆ ของคุณจาก adult content โดยใช้ Clean Browsing

Cyber crime คืออะไร วิธีจัดการกับมัน?